L’ère moderne de l’Internet n’a pas que des bons côtés, loin de là : La numérisation croissante attire également de plus en plus de cybergangsters qui souhaitent accéder à vos données sensibles à l’aide de failles de sécurité ou de logiciels malveillants. Il n’est pas rare qu’ils utilisent pour cela des logiciels librement accessibles sur le net. Nous vous révélons ici quels sont les outils de piratage légaux disponibles et comment ils peuvent vous donner une longueur d’avance sur les cybercriminels.

- Les pirates informatiques destructeurs utilisent des logiciels légaux à des fins illégales.

- Les terminaux mobiles sont également de plus en plus souvent la cible des cyber-attaquants.

- Les outils de piratage vous permettent d’identifier les points faibles de votre réseau et d’y remédier.

Table des matières

1. cinq kits d’outils de piratage que vous pouvez obtenir en toute légalité sur Internet

Les logiciels de piratage ont certes une mauvaise réputation, mais cela ne signifie pas qu’ils sont toujours illégaux. Les cinq kits suivants sont disponibles sur Internet en toute légalité.

1.1 Aircrack exploite les failles de sécurité de votre réseau WLAN

Avec Aircrack, vous obtenez plusieurs programmes qui vous permettent de sonder les points faibles des réseaux et de les exploiter. Le programme principal du kit d’outils est le logiciel de décryptage Aircrack-ng, qui peut trouver les clés de sécurité des réseaux WLAN protégés par WEP et WPA2. Pour cela, la méthode dite de force brute est utilisée pour le WEP, ce qui signifie que toutes les combinaisons possibles de chiffres et de lettres sont simplement essayées.

Pour craquer une clé WEP, Aircrack-ng n’a besoin que de quelques secondes. Pour les mots de passe WPA2 plus complexes, il recourt en revanche à des attaques par dictionnaire, dans lesquelles le mot de passe est déterminé sur la base d’une liste de mots de passe. Cette méthode ne fonctionne toutefois que sile mot de passe est composé d’une chaîne de caractères significative.

Outre Aircrack-ng, le paquet d’outils contient entre autres les sous-programmes suivants :

- Airbase-ng se fait passer pour un point d’accès à l’aide des scans SSID reçus.

- Airdecap-ng craque les données WEP et WPA des Wifis à l’aide d’une clé connue.

- Aireplay-ng infiltre les réseaux avec des paquets qu’il a lui-même créés.

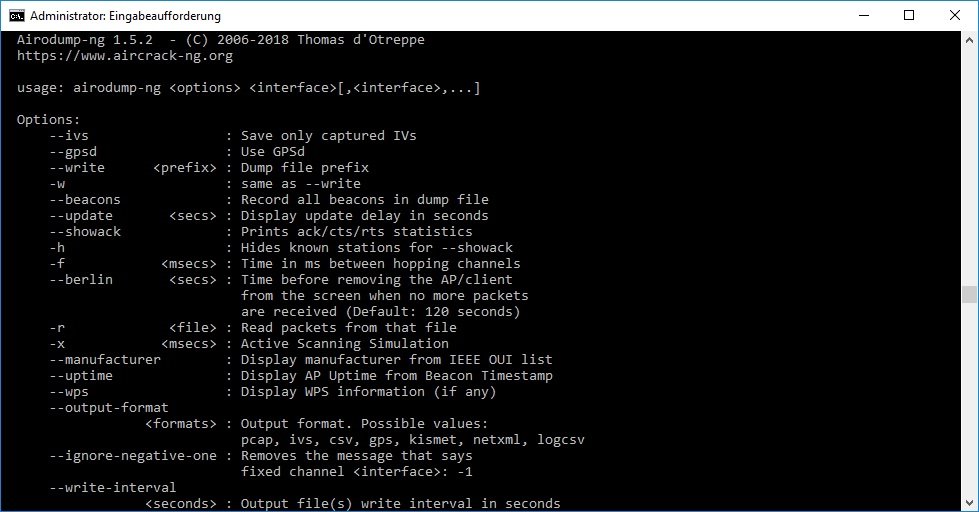

- Airodump-ng enregistre le trafic de données et affiche des informations sur le réseau.

- Airolib-ng gère et enregistre les listes de mots de passe et les ESSID pour calculer les clés WPA.

- Airserv-ng autorise les cartes réseau qui ne sont pas connectées localement via une connexion TCP.

- Airtun-ng construit des tunnels virtuels.

1.2 Avec Nmap, vous entrez dans la matrice

L’outil réseau Nmap appartient à la catégorie des « scanners de ports » : il surveille tous les ports jusqu’à 1024 inclus , ainsi que les ports supérieurs si ceux-ci sont définis dans le fichier de services du programme. En outre, il est bien sûr possible de spécifier des ports dédiés pour le contrôle. Sur les systèmes cibles, nmap n’effectue toutefois des analyses que si l’utilisateur les héberge lui-même ou si l’exploitant a donné son autorisation.

Nmap est un outil purement textuel qui a été développé à l’origine pour Linux (GNU). Entre-temps, il existe également une version du programme avec une interface graphique, Zenmap. Si vous avez déjà de l’expérience avec les outils de ligne de saisie, la manipulation sur la console ne devrait pas vous poser trop de problèmes. Vous pouvez par exemple lancer une analyse simple avec la commande

nmap <adresse IP> ou nmap <adresseWeb>.

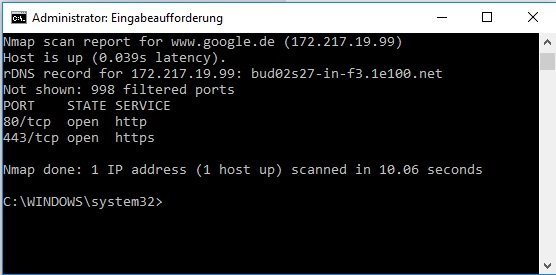

Si l’on prend l’exemple de Google (www.google.de, 172.217.19.99), le résultat se présente alors comme suit :

Bon à savoir : Le scanner de vulnérabilité Nessus effectue également la recherche de ports ouverts avec nmap.

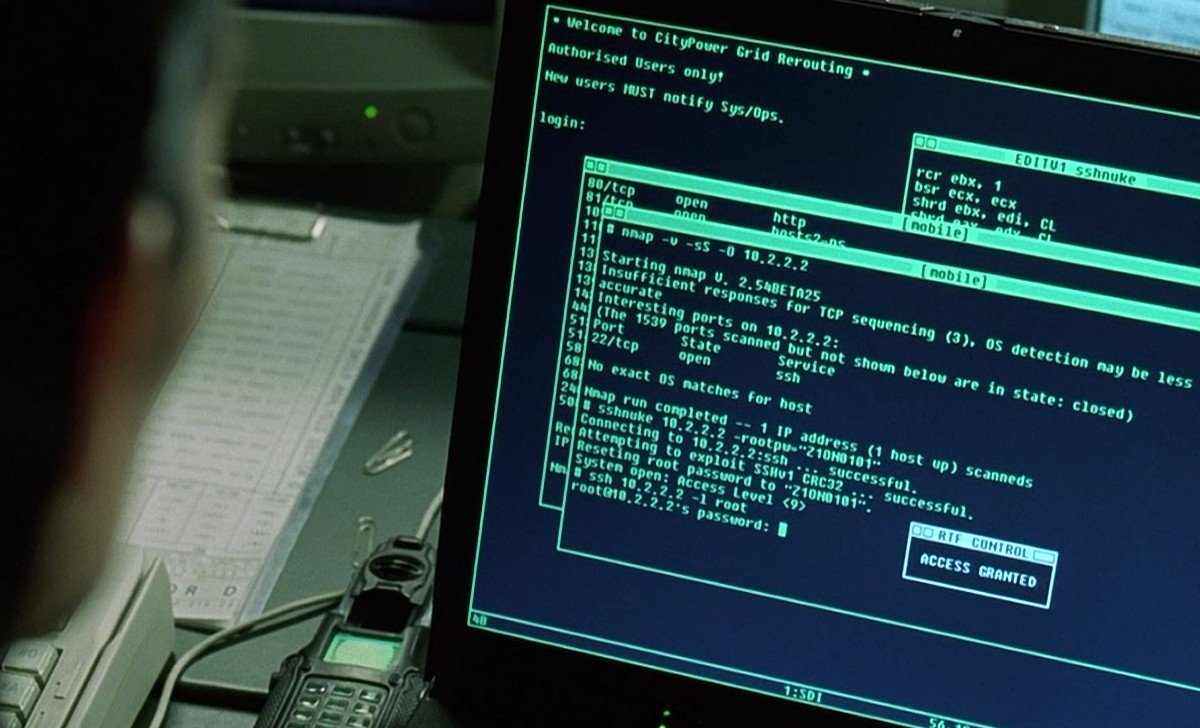

nmap goes Hollywood : même dans des films connus, nmap a déjà été utilisé pour des « analyses de réseau » :

Le programme a fait sa plus grande apparition jusqu’à présent dans « Matrix Reloaded ». Dans ce film, la pirate informatique Trinity utilise un point faible découvert par le logiciel pour s’introduire dans le réseau d’une centrale électrique. En revanche, une version plus ancienne de Zenmap apparaît dans le blockbuster « The Bourne Ultimatum ».

1.3 Wireshark enregistre le trafic réseau

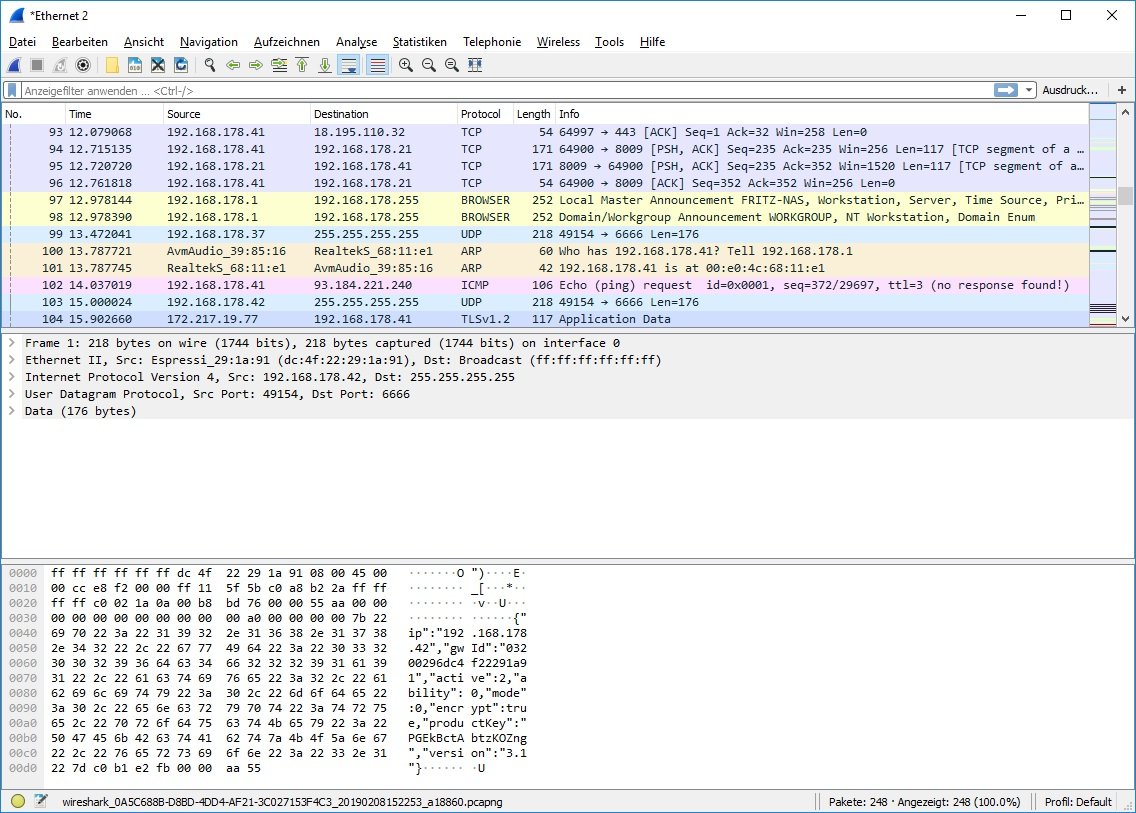

L’outil open source « Wireshark » est un renifleur de réseau qui permet d’enregistrer le trafic sur n’importe quelle interface et d’afficher ensuite les résultats via l’interface utilisateur graphique. Le logiciel prend en charge 472 protocoles différents, comme par exemple FibreChannel ou IPv6.

Wireshark permet de tester le cryptage ou de détecter les problèmes de réseau. Mais les pirates utilisent surtout le logiciel pour filtrer les mots de passe et les données privées du trafic.

Outre la version graphique, Wireshark est également disponible sous forme d ‘outil en ligne de commande textuelle TShark, qui dispose des mêmes fonctionnalités et enregistre les enregistrements au format tcpdump. Les résultats peuvent ainsi être facilement analysés via l’interface utilisateur graphique en cas de besoin.

D’ailleurs , il y a quelque temps encore, Wireshark était principalement connu sous son ancien nom « Ethereal ». Après un changement d’employeur du développeur, qui lui a fait perdre les droits sur le nom, le logiciel a été rebaptisé Wireshark.

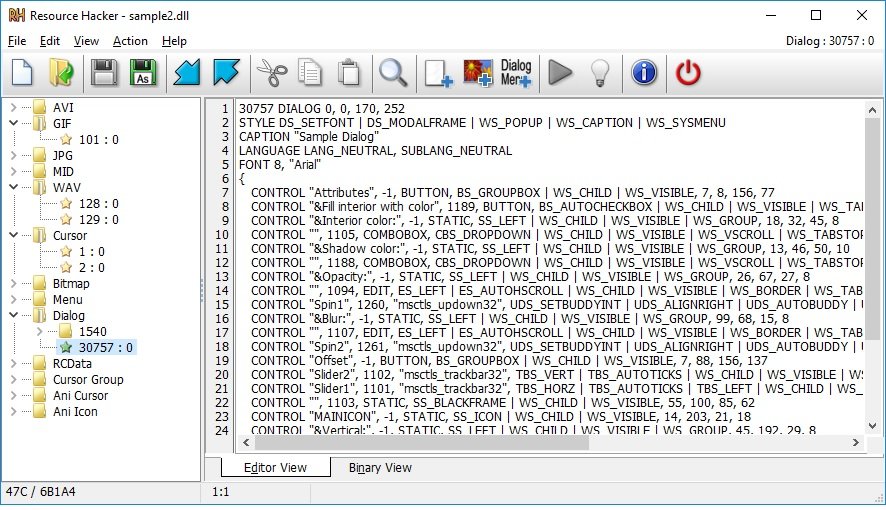

1.4 Resource Hacker manipule l’interface utilisateur de Windows

Resource Hacker ou Reshacker est un utilitaire gratuit du développeur Angus Johnson qui permet de visualiser et de modifier les composants des fichiers EXE.

Resource Hacker ou Reshacker est un utilitaire gratuit du développeur Angus Johnson qui permet de visualiser et de modifier les composants des fichiers EXE.

À l’aide du logiciel, vous manipulez entre autres

- les raccourcis

- les menus

- les boîtes de dialogue

- Contrôles

- Étiquettes

et peuvent même modifier le logo de démarrage au démarrage de l’ordinateur. Conçu à l’origine comme un outil permettant de voir les fichiers d’application cachés, Resource Hacker est devenu entre-temps un outil populaire pour les cybergangsters, qui introduisent ainsi des virus et des chevaux de Troie sur les systèmes cibles sans se faire remarquer.

Resource Hacker comprend un compilateur de ressources pour les fichiers *rc ainsi qu’un décompilateur permettant d ‘afficher et de modifier les fichiers exécutables et les bibliothèques de ressources. Si nécessaire, l’outil permet également de créer des fichiers de ressources entièrement nouveaux.

Astuce : Resource Hacker est certes doté d’une interface graphique, mais le programme offre en outre de nombreuses possibilités de traitement des ressources via la ligne de commande.

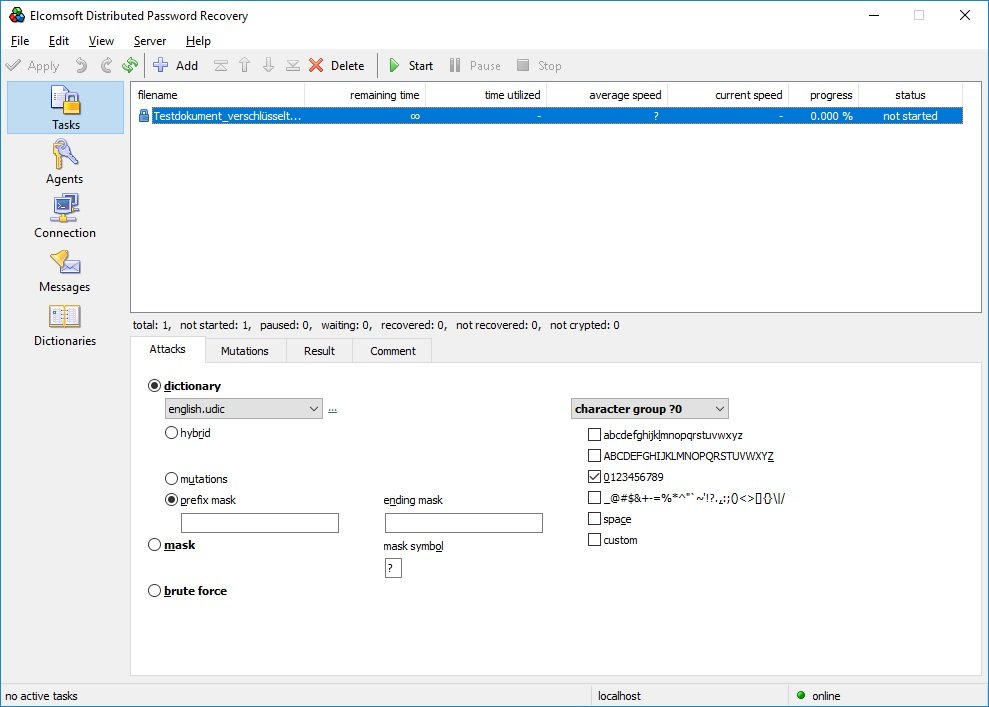

1.5 Distributed Password Recovery craque presque tous les mots de passe

Contrairement aux outils de piratage cités précédemment, « Distributed Password Recovery » d’ElcomSoft n’est certes pas un freeware, mais pour un prix de 599 euros (5 clients), vous obtenez un kit d’outils particulièrement performant, avec lequel même les autorités, la police scientifique et les entreprises travaillent.

Le logiciel est capable de craquer les mots de passe de plus de 300 types de fichiers différents. Outre les documents Office et les fichiers PDF, il est également possible de déterminer, entre autres, les mots de passe des certificats de sécurité personnels, des boîtes aux lettres et des identifiants Windows ou Linux.

Pour cela, soit la méthode de la force brute est utilisée, soit la détermination des phrases clés se fait à l’aide de listes de mots définies. Grâce à la technologie d’accélération matérielle brevetée et à une évolutivité linéaire jusqu’à 10.000 ordinateurs, Distributed Password Recovery fonctionne jusqu’à 250 fois plus vite que les programmes de décryptage comparables. Tous les GPU des séries Nvidia GeForce, les modèles d’AMD et les cœurs de GPU intégrés des CPU Intel sont pris en charge.

Remarque : « Distributed Password Recovery » permet également de craquer les clés principales des gestionnaires de mots de passe tels que KeePass, G Data ou 1Password.

https://www.youtube.com/watch?v=Qr-cVpu8hOU

2ème conclusion : les outils de piratage légaux sont une épée à double tranchant

En utilisant des logiciels de piratage, les experts en sécurité et les administrateurs peuvent vérifier les systèmes d’information pour y déceler des failles de sécurité et les combler de manière ciblée afin de devancer les attaquants.

Mais la disponibilité de tels programmes comporte également de nombreux dangers, car les possibilités qu’ils ouvrent incitent souvent à une utilisation abusive. Du point de vue du droit pénal, l’utilisation d’outils de piratage légaux vous place dans une zone grise. Mais si vous sabotez des ordinateurs ou des données d’autrui, il s’ agit d’une infraction pénale selon le droit actuellement en vigueur.

Les fournisseurs d’outils de piratage ne doivent pas non plus se croire à l’abri : Dans certains cas, ils peuvent se rendre coupables de complicité en commercialisant ou en mettant à disposition le logiciel.

En principe, si vous souhaitez tester l’un des programmes susmentionnés, vous devez le faire exclusivement sur votre ordinateur personnel et éviter, dans la mesure du possible, de lancer des requêtes via le réseau ou Internet.