Les ransomwares sont actuellement la plus grande menace informatique dans le monde, tant pour les utilisateurs privés que pour les entreprises et les administrations. Dans l’article suivant, vous apprendrez ce qu’est un ransomware, comment on peut être infecté, quelles sont les mesures à prendre en cas d’attaque ainsi que les meilleures méthodes de protection contre les ransomwares.

Le terme est dérivé de l’anglais « ransom », qui se traduit par « rançon ».

Faites régulièrement des sauvegardes et gardez-les séparées du système. En outre, un antivirus actif et à jour ainsi que l’installation de correctifs pour Windows et les programmes devraient faire partie de l’équipement standard.

Éteignez immédiatement le système afin d’empêcher tout nouveau chiffrement. Il s’agit ensuite de procéder tranquillement à une série d’étapes que nous décrivons dans cet article.

Table des matières

1. définition du ransomware

Il n’existe pas de définition claire des ransomwares. Le terme est toutefois dérivé de ransom, qui signifie rançon. Les ransomwares bloquent l’accès à l’ordinateur ou aux données et exigent de l’utilisateur une rançon en crypto-monnaie comme le bitcoin pour libérer les données.

Il existe également des chevaux de Troie qui ne font que crypter ou supprimer des fichiers, mais qui renoncent à la rançon. Ces parasites sont également désignés sous le terme de ransomware. Un autre terme pour ransomware est crypto ou cheval de Troie d’extorsion.

Malware?: Malware est l’abréviation de « Malicious Software » et comprend, selon sa définition, tous les types de logiciels malveillants tels que les virus, les chevaux de Troie, les vers, les logiciels espions, les rootkits, les cryptomineurs et bien sûr les ransomwares.

Ce qui n’était au départ qu’une farce ou une démonstration de force de la part de pirates informatiques est devenu entre-temps un domaine d’activité rentable pour les groupes criminels. Les attaques sont ciblées sur de grandes entreprises, la dernière en date étant celle de Media Markt et Saturn en novembre 2021, ou sur des institutions du secteur public (hôpitaux, fournisseurs d’énergie) et obligent les entreprises concernées à payer une rançon, souvent d’un montant élevé à 6 ou 7 chiffres, si elles veulent récupérer rapidement leurs données sans obliger le processus commercial à un quasi-arrêt pendant des semaines. Une enquête menée aux États-Unis sur les paiements de rançons effectués pour le premier semestre 2021 a révélé que plus de 590 millions de dollars avaient été versés rien qu’en Amérique. Ce chiffre montre déjà clairement à quel point le commerce est devenu lucratif pour les groupes de pirates criminels. Mais il existe également des pirates Robin des Bois qui font don des rançons obtenues à des organisations caritatives, comme l’a rapporté la BBC.

Dans son rapport de situation pour 2021, l’Office fédéral allemand de la sécurité des technologies de l’information, ou BSI, explique que les cyber-extorsions deviennent la plus grande menace numérique.

2. quels sont les ransomwares connus ?

Les ransomwares existent sous les formes les plus diverses, avec des modèles d’attaque, des modes de diffusion et des cryptages différents. Souvent, les ransomwares mutent : un logiciel malveillant déjà connu est modifié de telle sorte qu’il ne peut pas être détecté aussi facilement lors de nouvelles attaques. Le site bleib-virenfrei.de répertorie actuellement dans une liste 468 variantes de ransomware avec les extensions de fichiers utilisées et les demandes de rançon. Il existe des outils de décryptage gratuits pour certains des représentants de ransomware, mais pas pour tous.

Le crypto-trojan le plus connu était et reste WannaCry, qui a exploité une faille de sécurité dans de nombreux pays en 2017 et a ainsi pu se propager rapidement. Comme il n’y avait initialement plus de patch de Microsoft pour les systèmes arrivés à expiration comme Windows XP ou Windows Server 2003, le malware a trouvé ici un terrain fertile avec de nombreux systèmes obsolètes. La victime la plus célèbre de WannaCry a été la Deutsche Bahn. Sur les panneaux d’affichage, on pouvait voir, outre les retards fréquents, la demande de chantage.

Actuellement, ce sont surtout les familles de ransomware Revil, Emotet, Ryuk, Maze, Hive et Clop qui sont en circulation. Dans ce contexte, il ressort du rapport 2021 de Sophos sur les ransomwares que les groupes de pirates choisissent des victimes ciblées pour leurs attaques plutôt que de miser sur une diffusion aléatoire à la manière de WannaCry.

3. comment peut-on attraper un ransomware ?

3.1 Failles de sécurité dans le système d’exploitation et les programmes

Que ce soit dans Windows ou dans d’autres systèmes d’exploitation, on trouve toujours des failles de sécurité que les pirates exploitent pour lancer des attaques et introduire des codes malveillants dans les systèmes cibles. Pour les utilisateurs de Windows, le Patchday mensuel de Microsoft est donc particulièrement pertinent, car Microsoft y rend publiques des failles de sécurité inconnues, mais aussi déjà connues, et propose des corrections pour celles-ci. Les systèmes d’exploitation qui ne sont plus mis à jour, comme Windows XP ou Windows Vista, mais aussi Windows 7 pour les utilisateurs privés, ne devraient donc plus être utilisés.

Les programmes installés tels que les navigateurs, les applications Office ou les services de serveur sont également des portes d’entrée typiques pour les ransomwares, comme l’ont clairement montré les nombreuses attaques de l’été 2021 exploitant une faille du serveur Exchange. Il convient donc de tenir à jour les logiciels utilisés. Les applications du Microsoft Store peuvent s’actualiser d’elles-mêmes, ce qui présente d’énormes avantages pour la maintenance du système.

3.2 Exécution de programmes inconnus

N’exécutezpas de logiciels dont vous ne considérez pas l’origine et la source de téléchargement comme absolument sûres. Sur Internet, des programmes connus sont régulièrement combinés avec des logiciels malveillants et téléchargés via les demandes de recherche des utilisateurs. Ne touchez pas non plus aux « cracks » ou aux « générateurs de clés » trouvés sur Internet pour débloquer des sharewares ou les utiliser durablement. Les téléchargements provenant des coins sombres d’Internet peuvent contenir tout et n’importe quoi.

3.3 Liens et pièces jointes inconnus dans les e-mails

Les courriels et leurs pièces jointes constituent une troisième porte d’entrée pour les ransomwares. Les pirates tentent d’inciter l’utilisateur à interagir avec un lien ou une pièce jointe par le biais de faux e-mails. Dès que vous ouvrez cette pièce jointe ou suivez ce lien, une tentative d’attaque démarre via une page Web spécialement préparée ou un logiciel malveillant en pièce jointe.

4) Comment dois-je me comporter si je suis victime d’un ransomware ?

Le BSI a rassemblé dans un guide des aides et des réactions en cas de sinistre à télécharger pour les entreprises. Les points à respecter après une attaque seraient :

- Incident Response

Derrière ce terme technique se cache la limitation rapide des dommages en déconnectant le système du réseau et en éteignant le matériel. Cela permet d’interdire l’accès aux personnes externes et d’empêcher le cryptage des données non encore infectées. - Pas de paiement de la rançon

Il n’est pas garanti que les auteurs de l’infraction débloquent les données après leur utilisation. Le paiement de la rançon inciterait en outre davantage les auteurs à poursuivre de nouvelles attaques dans le but d’effectuer d’autres paiements auprès d’autres entreprises. - Plainte auprès de la police

Même si cela n’en a pas l’air : Les autorités d’enquête allemandes ont acquis ces dernières années une expertise nettement plus grande, non seulement pour déterminer les causes lors de l’attaque de logiciels malveillants, mais aussi, dans certains cas, pour obtenir des succès dans l’identification et l’arrestation de groupes criminels. Cela reste toutefois l’exception à l’heure actuelle. Grâce à une étroite coopération entre plusieurs États, on arrive toutefois de plus en plus souvent à mettre la main sur les groupes de pirates, comme le montrent les récents succès d’Europol ou du LKA du Bade-Wurtemberg, qui a identifié un auteur de Russie. - Expertise externe

Ce qui reste une exception pour les utilisateurs privés est aujourd’hui une réalité pour les grandes entreprises : des experts informatiques externes examinent le système afin de déterminer avec précision l’intrusion du parasite ainsi que l’ampleur des dommages. Ces dernières années, un marché très important de prestataires s’est formé pour ce type de missions, et leur aide et leur expérience sont souvent nécessaires.

4.1 Aide aux utilisateurs privés

Dans le secteur privé, les possibilités sont limitées après une attaque de ransomware.

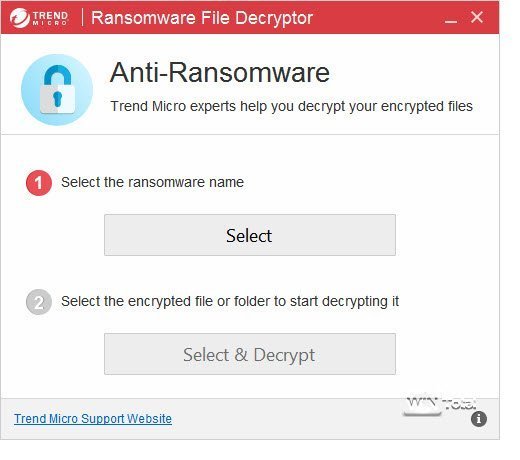

Éteignez immédiatement le système. Le support de données infecté ne devrait être examiné que dans un environnement sûr avec un autre système d’exploitation et les fichiers non infectés, tout comme les fichiers déjà cryptés, devraient être copiés sur un autre support de données. Il existe éventuellement déjà un décrypteur pour le ransomware afin de décrypter les données. Les fichiers cryptés portent souvent une autre extension, par exemple .aes_ni ou .aes256 pour le ransomware AES_NI. Là encore, la liste des ransomwares connus de bleib-virenfrei.de peut vous aider.

Réinstallezensuite Windows en formatant complètement le disque dur/SSD lors de l’installation. Nous déconseillons de nettoyer le système du ransomware via un antivirus, même si des fabricants comme AVAST proposent des instructions de suppression du ransomware sur Internet. Vous n’avez aucune certitude quant à la présence d’autres logiciels malveillants qu’un antivirus ne pourrait pas détecter et supprimer.

Si vos données sont particulièrement importantes pour vous et que vous n’avez pas de sauvegarde, vous pouvez également faire appel à de nombreux services spécialisés pour une récupération payante des données.

5 Comment se protéger au mieux contre les ransomwares ?

5.1 Une protection antivirus active devrait être la norme.

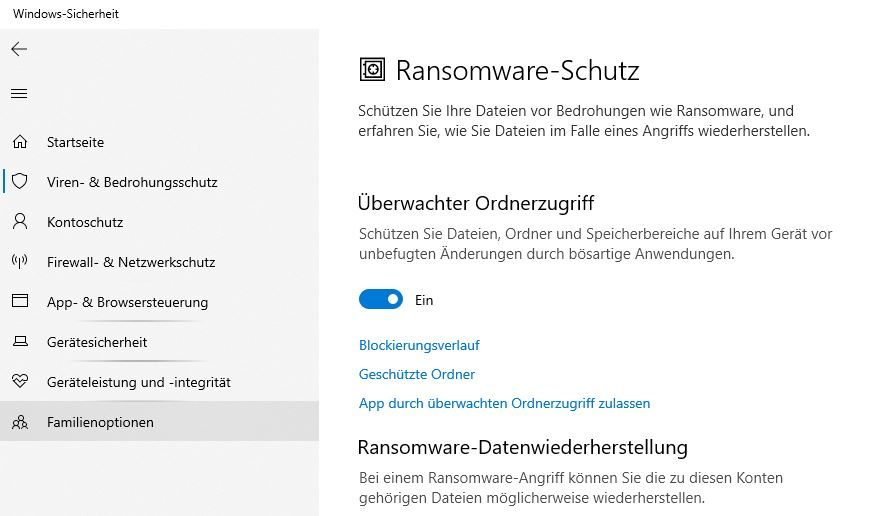

Outre Windows Defender, qui offre déjà une protection suffisante en tant que partie intégrante de la sécurité Windows dans Windows 10 et Windows 11, il existe également de nombreux scanners antivirus gratuits de qualité, comme le montre notre comparatif de 2020. Que vous choisissiez la solution de Microsoft ou celle d’un autre fabricant reste une question de préférences personnelles. De l’avis de nombreux experts, Windows Defender offre la meilleure intégration dans le système d’exploitation et peut protéger efficacement contre les ransomwares grâce à la fonctionnalité Accès surveillé aux dossiers.

L’accès surveillé aux dossiers protège les fichiers et les dossiers contre les modifications non autorisées, afin de rendre plus difficile, par exemple, le cryptage ou la suppression par des chevaux de Troie. Dans la configuration, vous pouvez définir vous-même les dossiers protégés et également définir les applications et les programmes qui sont exclus de la surveillance. Cela est par exemple pratique si vous souhaitez renommer ou convertir par lots de nombreux fichiers image à l’aide d’un outil et supprimer ensuite les anciens fichiers. Pour que Windows l’autorise, vous pouvez définir une exception pour l’outil.

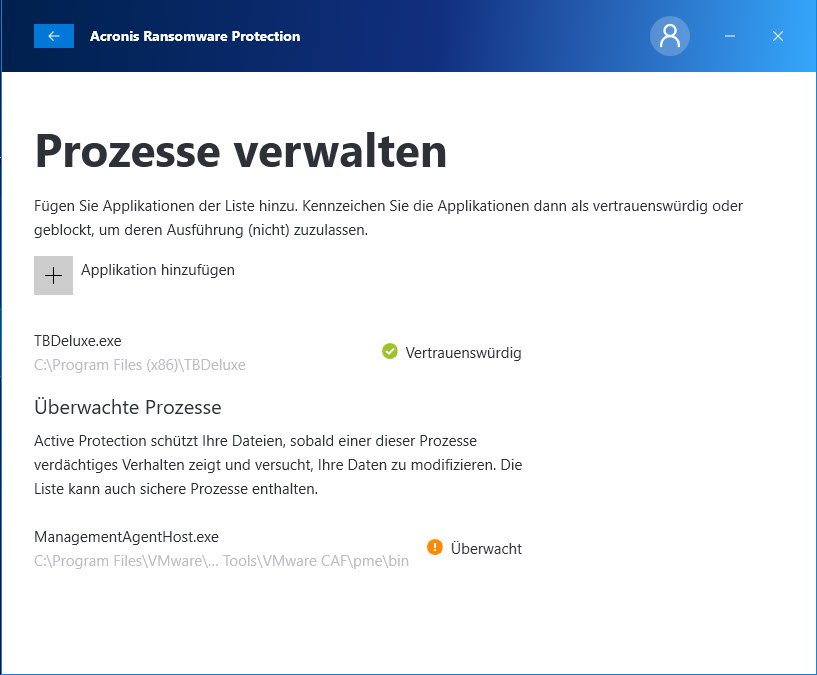

Des outils tels que le logiciel gratuit Acronis Ransomware Protection ou Malwarebytes Anti-Ransomware fonctionnent de la même manière que l’accès surveillé aux dossiers de Windows. Ces outils surveillent le système à la recherche de processus suspects et stoppent leur action jusqu’à l’accord de l’utilisateur. Acronis True Image 2021 intègre déjà cette fonction dans sa variante d’abonnement. Des fabricants comme Kaspersky ont également implémenté une protection contre les ransomwares dans leurs produits.

5.2 Sauvegarder régulièrement les fichiers importants

Les ransomwares chiffrent tous les fichiers. Il est donc d’autant plus important de faire des sauvegardes régulières des données importantes pour vous. Dans notre article « Stratégies de protection contre les chevaux de Troie ransomware », nous avons présenté plusieurs possibilités de sauvegarde correcte des données. Il est important que les sauvegardes soient complètement séparées du système. Si les données de sauvegarde sont directement accessibles depuis l’ordinateur, le ransomware peut également crypter les sauvegardes ! Une sauvegarde dans le nuage avec les services classiques comme Dropbox, OneDrive et autres n’est donc pas une sauvegarde sûre si ces mémoires sont directement accessibles depuis Windows.

5.3 Maintenir Windows et ses programmes à jour

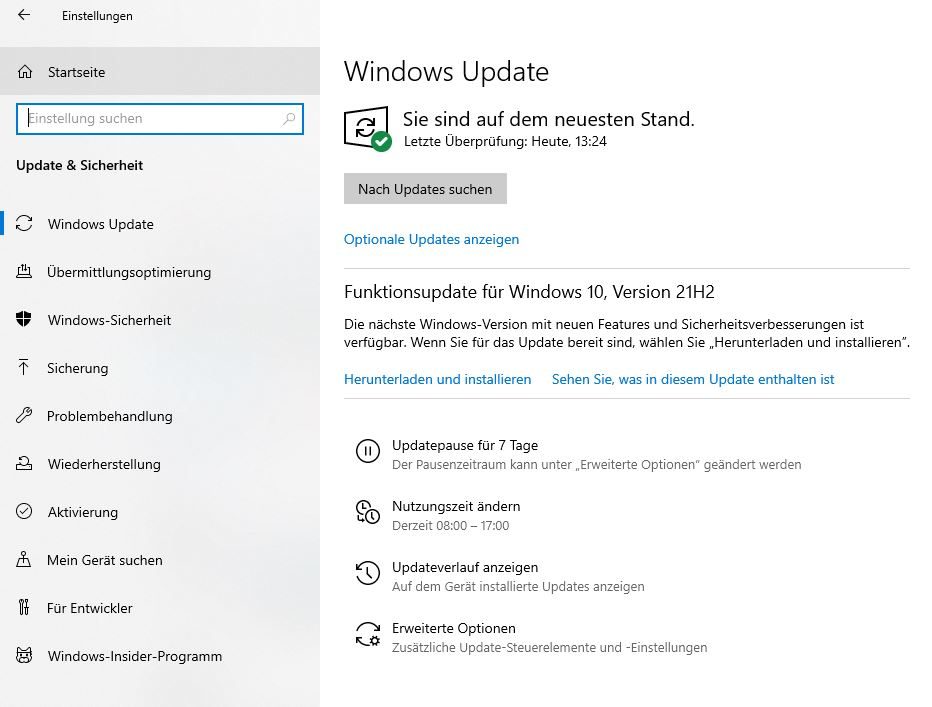

Les mises à jour automatiques de Windows devraient être la norme dans votre Windows. Vous pouvez le configurer dans les paramètres de Windows 10 et Windows 11.

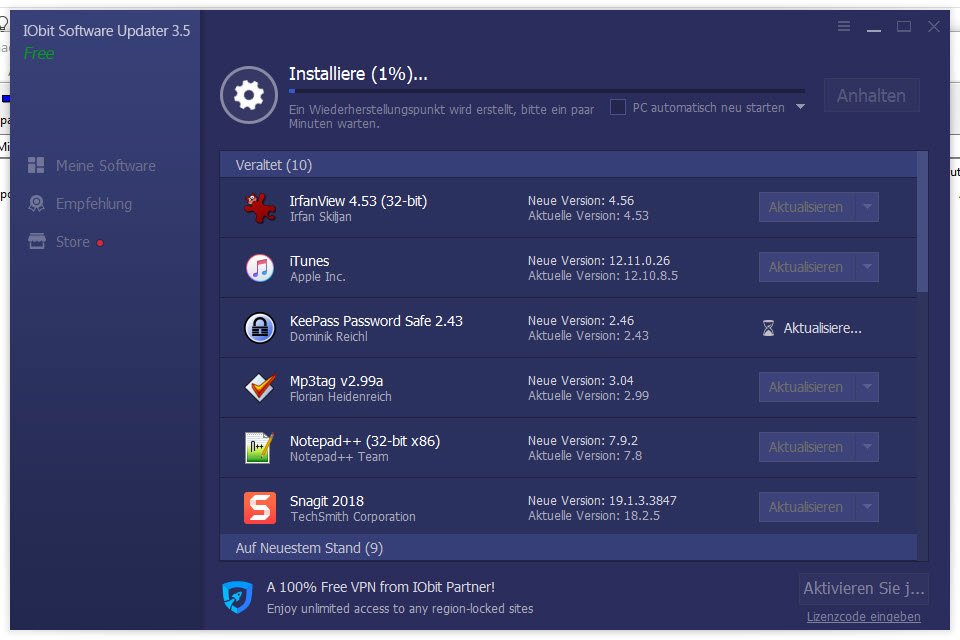

De plus, de nombreux programmes offrent la possibilité de vérifier la présence de nouvelles versions et d’en informer l’utilisateur. Les applications du Microsoft Store peuvent être mises à jour de manière autonome par ce biais et sont donc préférables aux variantes classiques de l’installateur. Des outils comme IObit Software Updater ou Sumo permettent d’analyser le PC à la recherche de programmes obsolètes.

5.4 N’exécutez des programmes ou des liens inconnus que dans un environnement isolé.

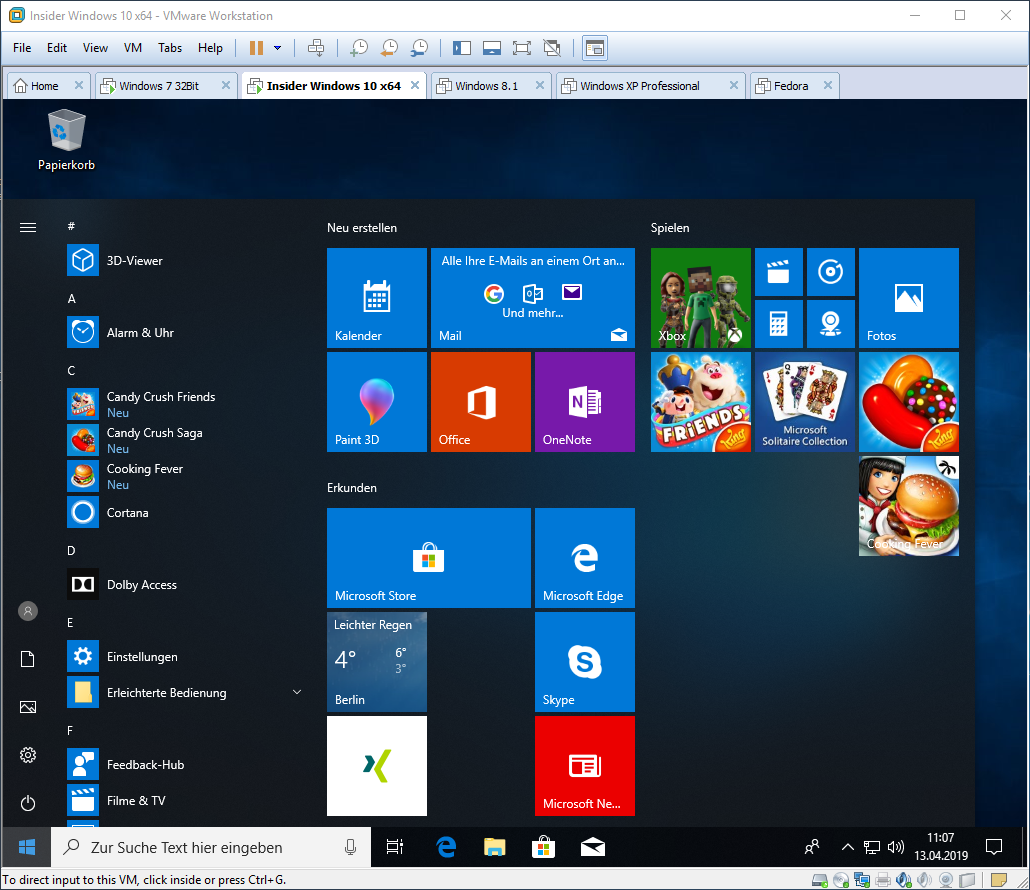

Les machines virtuelles telles que Hyper-V, VMware ou VirtualBox vous permettent d’exécuter des logiciels inconnus dans un environnement sûr et vous n’avez pas à craindre que votre système réel soit infecté par un éventuel logiciel malveillant. Il n’existe actuellement aucune attaque connue au cours de laquelle un logiciel malveillant a pu s’échapper d’un système virtuel.

Dans notre article « Piratage informatique : Mesures d’urgence et de prévention, vous trouverez des informations supplémentaires sur la manière de vous protéger ou de protéger votre entreprise contre les attaques et sur les mesures à prendre en cas d’urgence.