De nombreux utilisateurs associent le terme « réseau Tor » au Darknet et à ses activités non légales ou à l’environnement de surveillance de la NSA. L’article suivant explique ce qu’est exactement le réseau Tor, comment il fonctionne, pour quelles plates-formes il peut être utilisé et, surtout, si l’ utilisation de Tor est légale.

Tor est l’abréviation de « The Onion-Routing » et est un réseau spécial qui permet d’acheminer des données à travers l’Internet via différents serveurs de manière à ce que les appels ne puissent pas être retracés jusqu’à l’utilisateur.

Pour accéder au réseau Tor, vous avez besoin d’un navigateur Tor gratuit, disponible pour de nombreuses plates-formes.

Tant que vous ne consultez pas de contenus punissables ou que vous ne commettez pas vous-même d’infractions via l’accès, l’utilisation de Tor est légale.

Table des matières

1. la protection des données et l’anonymat sur Internet

Lorsque vous surfez normalement sur Internet, votre adresse IP est transmise à chaque serveur cible, de sorte qu’il est possible d’en déduire l’auteur via les services de l’État. Mais même autrement, un service sur le web peut identifier les utilisateurs avec une grande probabilité via le fingerprinting du navigateur et les cookies. En principe, cela ne poserait pas de problème non plus.

Il existe toutefois des États dans lesquels non seulement la censure est pratiquée sur le web, mais où le comportement de navigation peut déjà entraîner des représailles. En outre, il existe de nombreuses autres raisons légales de naviguer anonymement sur Internet, par exemple pour les journalistes, les informateurs ou les utilisateurs qui souhaitent rester à l’abri de toute surveillance. Pour ce groupe, l’utilisation normale d’Internet est trop peu sûre.

2) Le routage Onion comme alternative à un réseau VPN

Pour une utilisation protégée d’Internet, il est recommandé d’utiliser des réseaux VPN, dont nous avons récemment présenté les meilleurs services VPN gratuits. L’objectif du VPN est de protéger la vie privée de l’utilisateur, c’est-à-dire par exemple quelles offres et quels services il a utilisés. Ce n’est que si le fournisseur de VPN n’enregistre pas de données qu’une utilisation est vraiment anonyme et sûre.

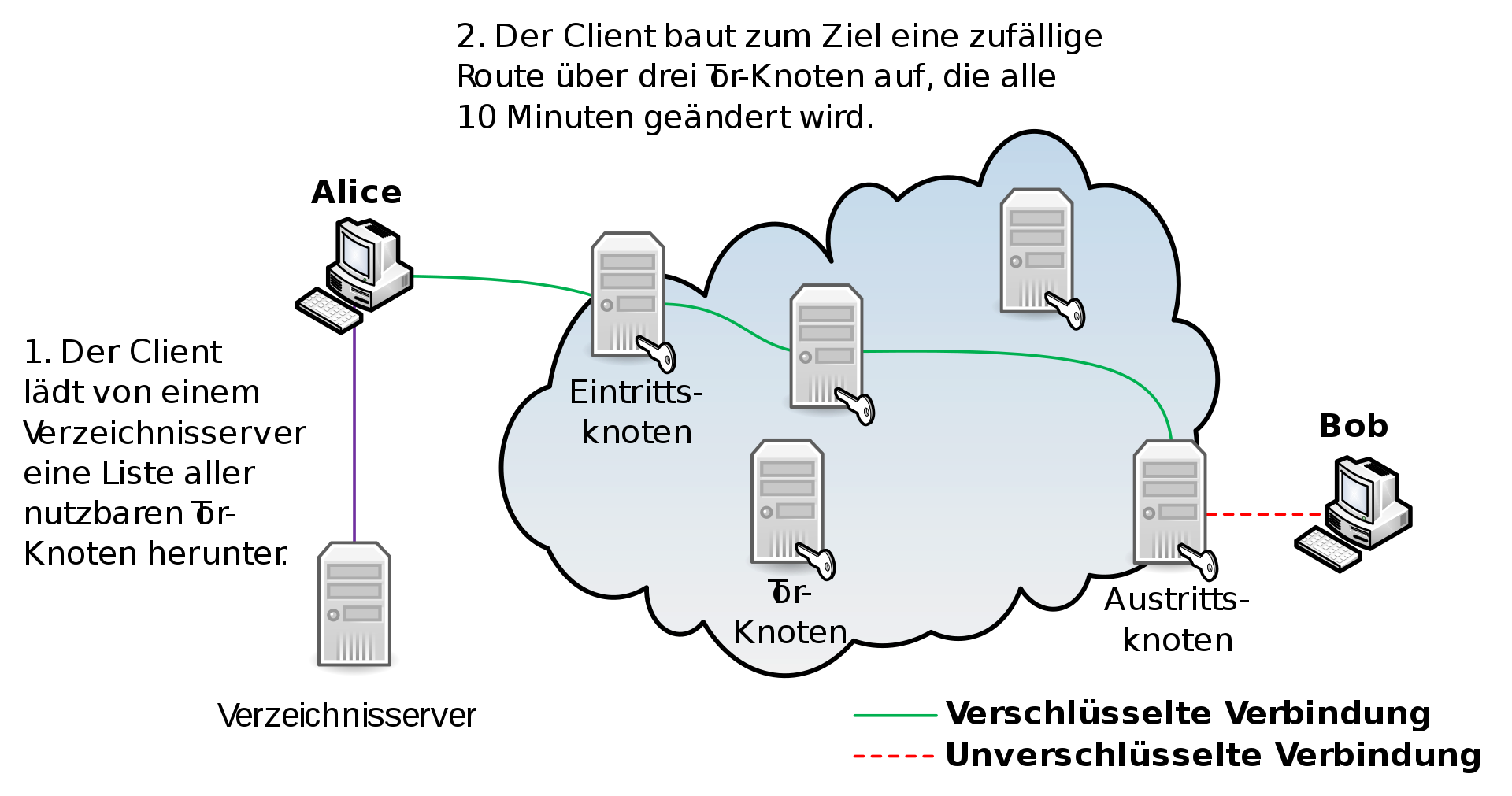

Le réseau Tor a une autre approche, mais présente néanmoins des points communs avec le VPN. Le réseau Tor ne vise pas en premier lieu le cryptage du trafic de données, mais l’anonymisation de l’utilisateur. C’est lesystème« The Onion-Routing« , ou Tor, qui donne son nom au réseau. Le réseau Tor crypte le trafic de données et l’envoie au serveur cible via plusieurs nœuds, dont il existe des milliers dans le monde entier. Grâce au protocole de service caché, les routes sont modifiées toutes les 10 minutes et choisies parmi une liste de tous les serveurs accessibles.

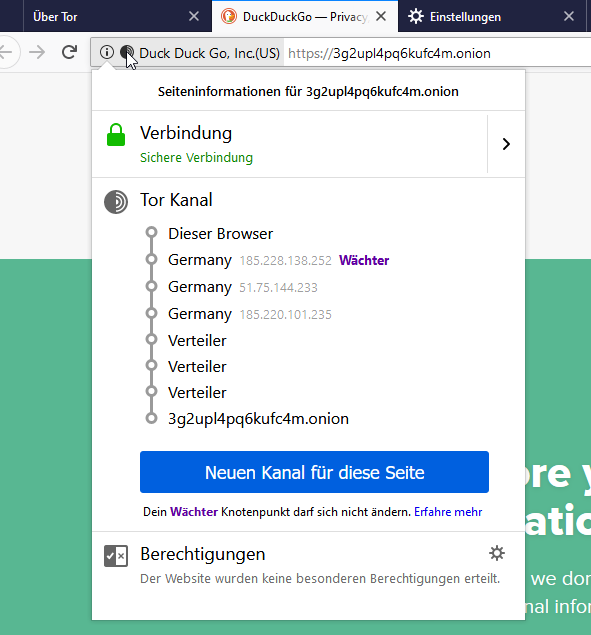

Tor crypte le trafic de données d’un utilisateur et le fait passer par trois nœuds aléatoires du réseau Tor, gérés par des bénévoles. Grâce au protocole de service caché, les itinéraires sont modifiés toutes les 10 minutes. Il devient ainsi impossible de savoir qui est l’expéditeur de la demande. Seul le serveur d’entrée connaît votre IP, mais celle-ci n’est pas enregistrée par les serveurs Tor.

Contrairement au VPN, il n’existe pas dans Tor de service central qui contrôle le flux de données. Il n‘est donc pas nécessaire que l’utilisateur ait confiance dans le fait que ses données ne seront pas transmises à des tiers. Le projet Tor n’est ni orienté vers le profit ni dirigé par des instances gouvernementales. Le projet Tor, qui s’est développé dès le milieu des années 90, est financé par des dons, tout comme Wikipedia ou Firefox. Des rapports financiers et d’activité réguliers assurent la transparence auprès des utilisateurs.

2.1 Tor n’est pas en concurrence directe avec VPN

De par son système, le réseau Tor est plutôt lent et ne convient pas, en raison de sa faible vitesse, aux applications sensibles au temps telles que le streaming vidéo ou le partage de fichiers. Pour de telles applications, le VPN est un meilleur choix, car les données sont acheminées par des serveurs VPN rapides. En revanche, la technique Tor est mieux adaptée pour masquer l’identité de l’utilisateur grâce au routage via de nombreux serveurs. En principe, il serait également envisageable d’utiliser Tor via VPN. Pour des raisons de performance, cela n’est toutefois pas recommandé, car la technique Tor freine dans ce cas. Le réseau Tor ne protège que lors de la navigation, alors qu’une connexion VPN complète crypte pour toutes les activités Internet via l’accès au web.

3. le navigateur Tor comme porte d’entrée dans le réseau Tor

Pour accéder au réseau Tor, vous avez besoin du package Tor Browser, qui est disponible pour les plateformes Windows, Linux, MacOS et également sous forme d’applications mobiles pour iOS (applications de fournisseurs tiers comme Onion Browser ou Tor Browser ) et Android.

Le package du navigateur Tor est une version modifiée de Mozilla Firefox dans la variante ESR (support à long terme), qui a été modifiée de telle sorte que

- le navigateur n’exécute pas de scripts,

- utilise toujours le protocole HTTPS,

- les empreintes digitales du navigateur sont évitées dans la mesure du possible,

- le navigateur ne stocke pas de données telles que des cookies, etc,

- le réseau Tor est automatiquement utilisé pour la navigation sur Internet.

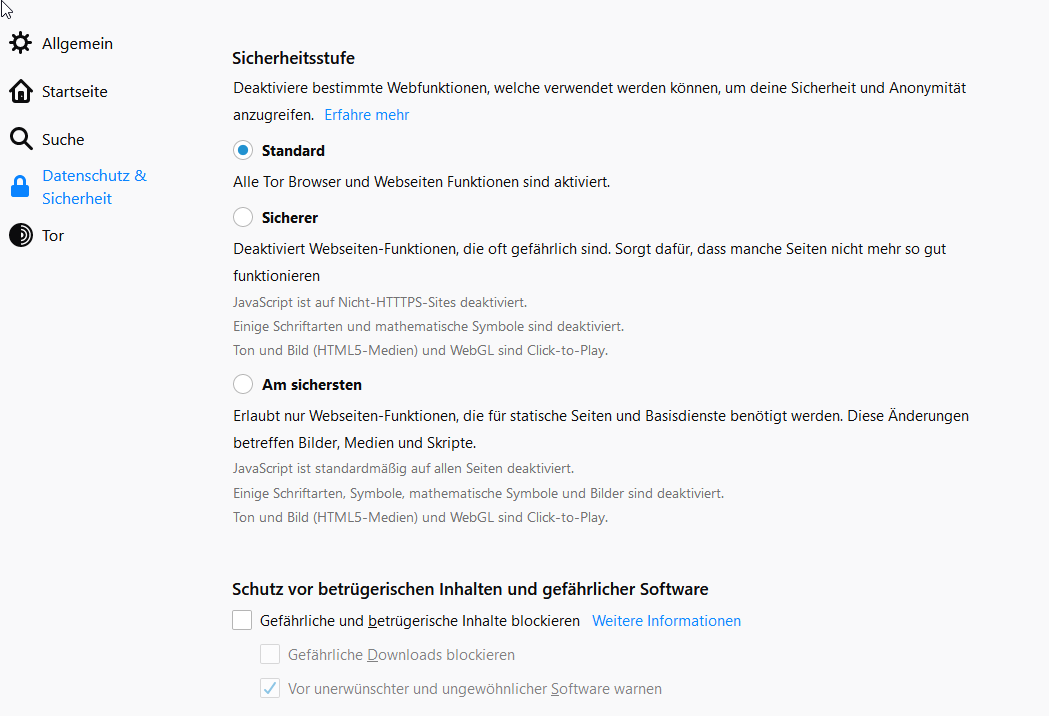

Le navigateur Tor connaît trois niveaux de sécurité pour les pages web, qui peuvent être commutés via l’icône dans la barre d’adresse de la page web.

Dans les paramètres de confidentialité de Firefox, le navigateur Tor proprement dit, vous trouverez les consignes pour les trois niveaux de sécurité.

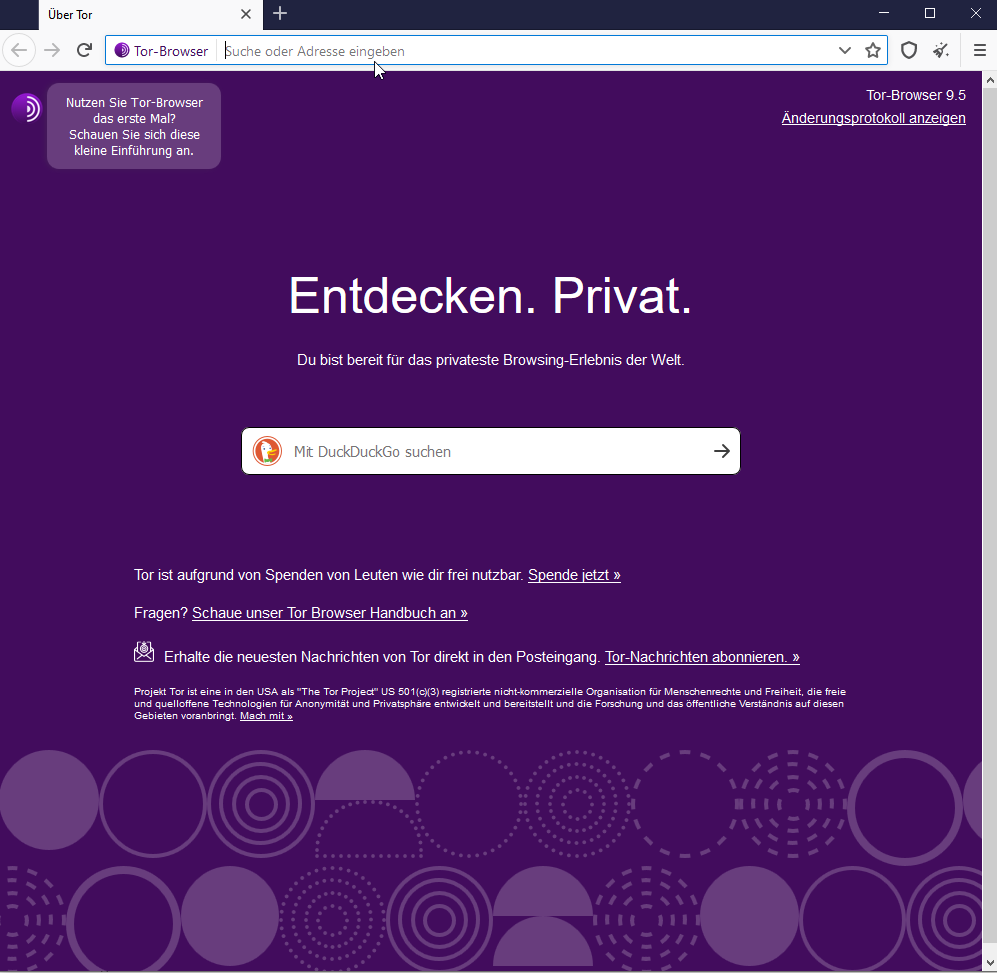

En complément, le navigateur utilise DuckDuckGo, un moteur de recherche alternatif à Google, et demande par défaut des pages web en anglais, ce qui peut toutefois être adapté dans les paramètres.

4. comment configurer l’accès au réseau Tor

Pour vous connecter au réseau Tor, vous devez d’abord télécharger et installer le package du navigateur Tor. Le programme d’installation pour Windows installe le logiciel de manière portable. Cela signifie que vous pouvez également enregistrer le navigateur sur une clé, à partir de laquelle il peut être lancé sur n’importe quel PC Windows. Avant de pouvoir surfer anonymement, le navigateur doit d’abord se connecter au réseau Tor. Ce processus peut prendre quelques minutes.

Dès que la connexion au réseau Tor est établie, le navigateur Firefox proprement dit démarre.

Vous pouvez naviguer sur Internet comme d’habitude. L’utilisation du navigateur Tor correspond à celle de Firefox. Sur le site du fabricant, vous trouverez tout de même un manuel sur le navigateur Tor.

Les pages web sont consultées par canaux. Vous pouvez afficher le canal dans lequel le site web est consulté via le réseau Tor en cliquant sur l’icône Tor dans la barre d’adresse. On y trouve également la possibilité d’appeler un nouveau canal pour une page web et d’envoyer ainsi le signal via de nouveaux relais Tor.

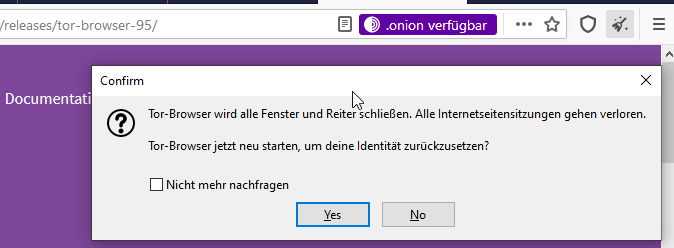

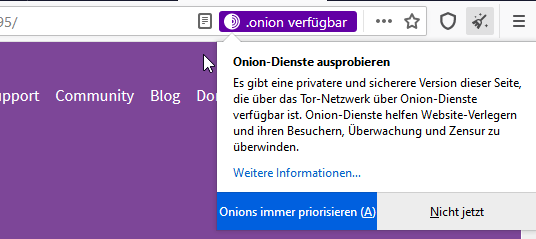

Dans la barre de menu du navigateur Tor, vous trouverez deux autres boutons : Le « balai » crée une nouvelle identité de navigateur afin d’empêcher le fingerprinting du navigateur pendant la session en cours. À gauche de ce bouton, le navigateur Tor affiche la mention « .onion disponible » si l’offre web actuelle est également accessible via une page .onion sécurisée. Il suffit alors de cliquer sur cette indication pour passer à la même offre via le « darknet ».

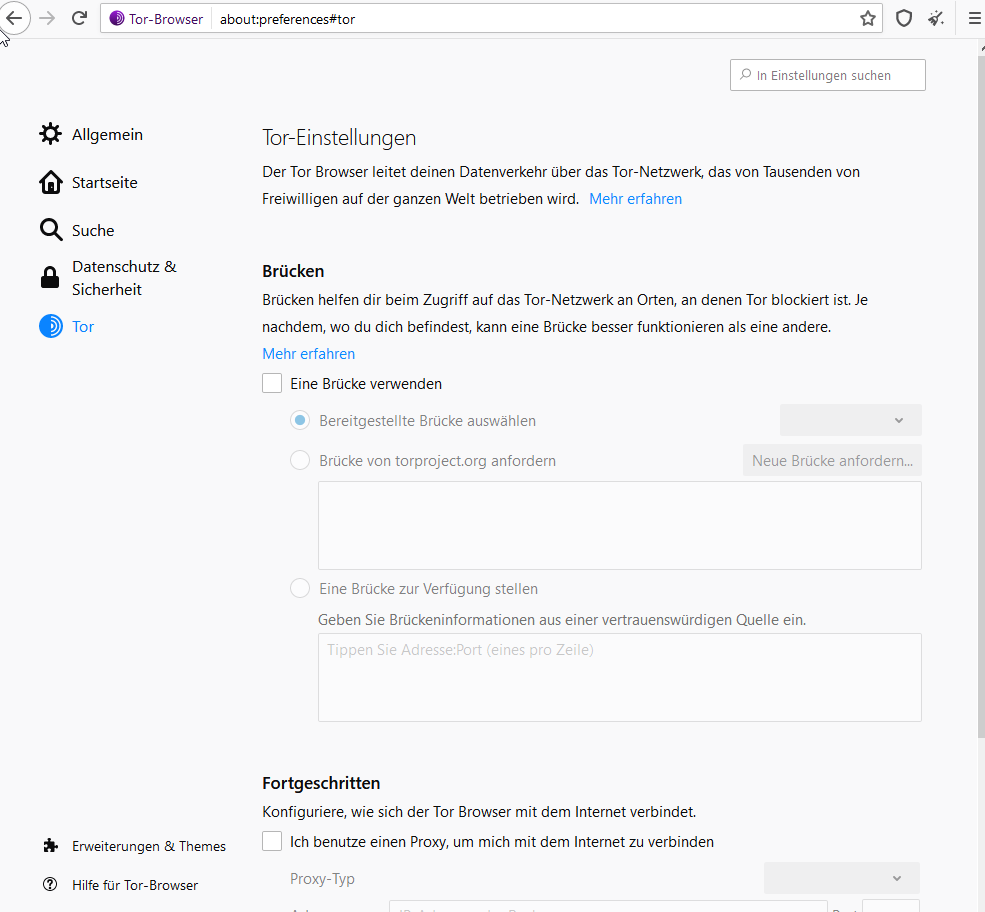

Pour les pays dans lesquels Tor est bloqué, il existe des possibilités de mettre en place un pont Tor dans les paramètres. Le fonctionnement via un serveur proxy est également possible avec le navigateur Tor.

Il existe toutefois des services web qui détectent l’accès depuis le réseau Tor et empêchent cet accès. Pour ces cas, il ne vous reste donc plus qu’à utiliser des services VPN gratuits.

5. Tor offre également un accès au Darknet

Outre le World Wide Web « classique », il existe de nombreux autres réseaux reliés entre eux par Internet et accessibles via celui-ci. Le « réseau Onion », souvent appelé Darknet dans les médias, fait également partie de ces réseaux.

Outre le World Wide Web « classique », il existe de nombreux autres réseaux reliés entre eux par Internet et accessibles via celui-ci. Le « réseau Onion », souvent appelé Darknet dans les médias, fait également partie de ces réseaux.

Les contenus qui y sont hébergés ne sont accessibles que via le réseau Tor et se terminent par « .onion ». Ce réseau superposé est complètement déconnecté du « Word Wide Web » classique, c’est pourquoi il est également appelé réseau sombre ou Darknet. Le Darknet permet d’accéder à de nombreux contenus légaux, comme par exemple Facebook à l’adresse https://www.facebookcorewwwi.onion ou des journaux comme le New York Times à l’adresse http://grams7ebnju7gwjl.onion. Il est également possible d’accéder à d’autres contenus légaux à l’adresse http://grams7ebnju7gwjl.onion.

Si vous consultez un site web du Word Wide Web classique dont l’offre est également accessible sur le réseau Onion, le navigateur Tor affiche un message. Vous pouvez alors décider de toujours donner la priorité aux Onions ou de rester actuellement sur le site web classique.

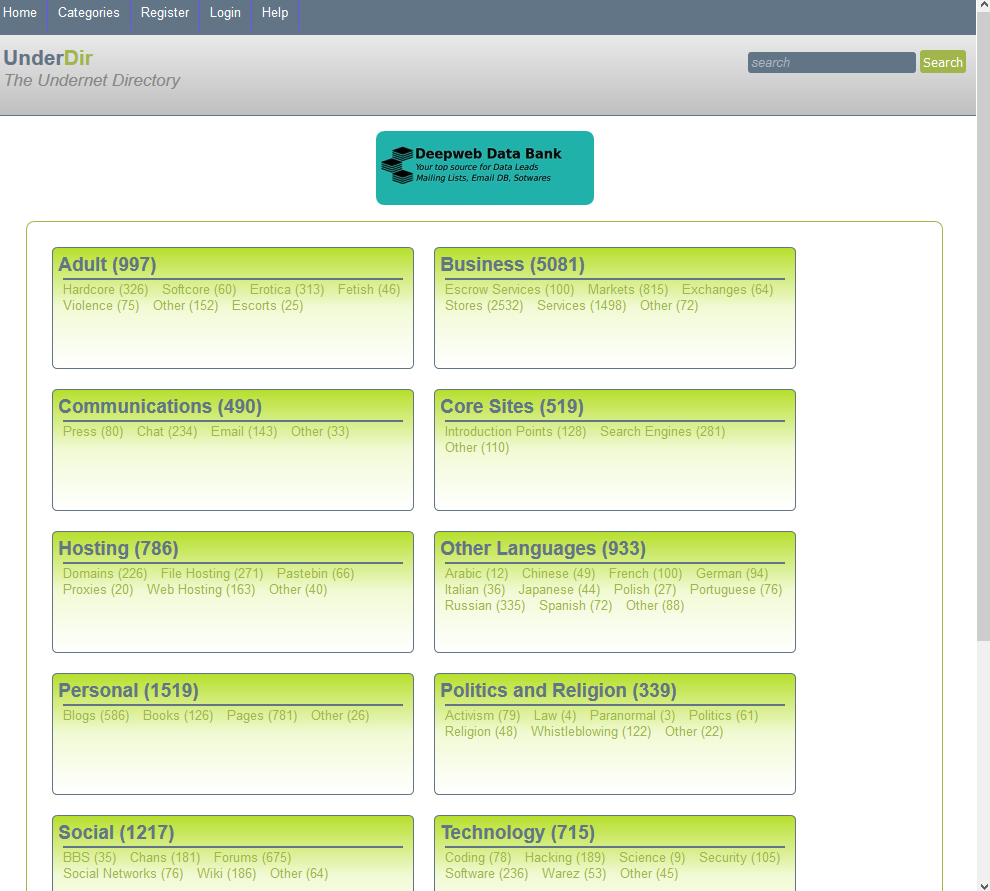

Il n’existe pas de moteur de recherche comme Google pour le darknet, mais de nombreuses pages de catalogue avec des contenus, comme c’était le cas à l’époque pour Yahoo par exemple.

6. l’utilisation du navigateur Tor est-elle légale ?

Le fait que le navigateur Tor permette de cacher son identité ne rend passon utilisation illégale, mais reflète plutôt une culture saine de la protection des données, qui est particulièrement développée en Europe. Vous pouvez donc utiliser le réseau Tor en toute légalité, tout comme vous pouvez crypter vos données en toute sécurité avec AES et les protéger ainsi contre tout accès non autorisé.

En revanche, tout ce qui serait interdit même sans le réseau Tor n’est pas autorisé : accès à des contenus punissables, achat et commerce d’objets interdits, etc. Celui qui s’aventure dans les « coins sombres » d’Internet n’est pas dans une zone de non-droit. Le Darknet, en particulier, regorge d’offres de ce type, dont la consultation ou l’utilisation est déjà punissable.