Si les performances de votre ordinateur ou de votre smartphone diminuent soudainement sans raison apparente, il se peut que des pirates informatiques y minent des monnaies virtuelles à votre ins u. Lors de ce que l’on appelle le cryptomining, un logiciel malveillant s’infiltre dans votre système, accapare ses ressources en arrière-plan et peut avoir , outre une fonctionnalité limitée, des conséquences graves comme une surchauffe de la batterie ou même une panne totale du matériel. Dans cet article, vous apprendrez ce qui se cache exactement derrière le cryptojacking et quelle protection existe contre ce nouveau type de menace.

- Les programmes de cryptojacking ne causent pas de dommages directs sur les appareils concernés, mais volent des ressources.

- La charge permanente du crypto mining malveillant entraîne une usure plus rapide du matériel et réduit ainsi la durée de vie de votre appareil.

- Le cryptojacking touche le plus souvent les petites et moyennes entreprises. Statistiquement, elles représentent respectivement un tiers et la moitié du trafic de minage total.

Table des matières

1. qu’entend-on par cryptojacking ?

Le cryptojacking est un nouveau type de piratage qui connaît une grande popularité parmi les cybercriminels depuis la fin de l’année dernière. Le terme se compose des termes « cryptocurrency » (« crypto-monnaie ») et « hijacking » (« détournement ») et désigne la capture d’ordinateurs ou de smartphones étrangers afin de générer secrètement des crypto-monnaies telles que Bitcoin, Monero ou Ethereum à l’aide de leur puissance de calcul. Pour ce faire, des équations mathématiques complexes sont utilisées, qui se déroulent en parallèle et nécessitent donc des capacités maximales.

Dansla plupart des cas, le point de départ est un site web piraté sur lequel un code étranger (appelé « programme de minage ») est mis en œuvre. Lors de l’ouverture de la page, le code est automatiquement exécuté sur l’ordinateur de l’utilisateur. La puissance de calcul superflue est ainsi utilisée et le hacker (« mineur« ) gagne de l’argent sans avoir à payer les frais d’électricité ou l’équipement correspondant.

Certains botnets de cryptomining (par ex. Wanna Mine) sont distribués par le biais de spams et se propagent ensuite de manière autonome dans les réseaux d’entreprises. Les pirates informatiques réalisent ainsi des bénéfices de plus de 100 000 USD par jour.

Le cryptojacking n’est pas illégal en soi. Sur Internet, de nombreux exploitants de sites web gagnent de l’argent en « minant » l’ordinateur de leurs visiteurs. En contrepartie, ils renoncent par exemple à des publicités en ligne gênantes. Dans ces cas, le minage se fait toutefois avec l’accord des utilisateurs et par l’exploitant du site lui-même. Cela signifie que le processus reste transparent et n’est pas le résultat d’une « prise de contrôle hostile ».

Bon à savoir : Les cryptomonnaies comme le bitcoin et l’ethereum utilisent ce que l’on appelle des blockchains, dans lesquelles sont documentées toutes les transactions effectuées jusqu’à présent. Mais contrairement au grand livre d’un système comptable, les informations ne sont pas stockées de manière centralisée, mais réparties de manière redondante sur tous les nœuds de la chaîne.

2. quels sont les risques liés au cryptojacking ?

Les plus-values rentables réalisées sur les cryptomonnaies attirent de plus en plus de cybercriminels qui utilisent des méthodes de plus en plus perfides pour accéder à votre ordinateur et l’utiliser pour leurs activités de « minage » malveillantes. Les conséquences peuvent être aussi variées que le code malveillant lui-même:

- Les activités clandestines peuvent ralentir sensiblement votre ordinateur et même, dans certains cas, provoquer une surchauffe de la batterie, rendant ainsi l’appareil inutilisable.

- Les entreprises risquent en outre d’être confrontées à des coûts supplémentaires exorbitants en raison de la forte utilisation des ressources du cloud. Il n’est pas rare que la fonctionnalité du centre de données en soit affectée ou, dans le pire des cas, que le réseau entier soit paralysé.

Le cryptojacking ne concerne toutefois pas uniquement les systèmes de calcul complexes: Les smartphones sont eux aussi de plus en plus souvent utilisés à des fins de crypto-monnayage.En outre, la mise en réseau croissante par l’IoT (« Internet of Things ») augmente également le risque, notamment lors de la mise à disposition de services au sein d’une entreprise. Ces réseaux sont certes très complexes et très connectés, mais plus le nombre de points d’accès est élevé, plus la vulnérabilité augmente.

Il est bon de savoir : Les utilisateurs d’un appareil Apple ne doivent pas non plus se sentir trop en sécurité. Le nombre d’attaques de cryptojacking sur les Mac, MacBooks et iPhones a également augmenté de plus de 80 % au cours des derniers mois.

3. comment puis-je reconnaître le cryptojacking ?

Lespremiers signes de cryptojacking sont souvent une charge élevée de l’ordinateur ou une batterie de smartphone qui chauffe. Si votre appareil consomme en outre beaucoup plus d’énergie que d’habitude, vous devriez envisager une infection par un logiciel de minage malveillant comme cause.

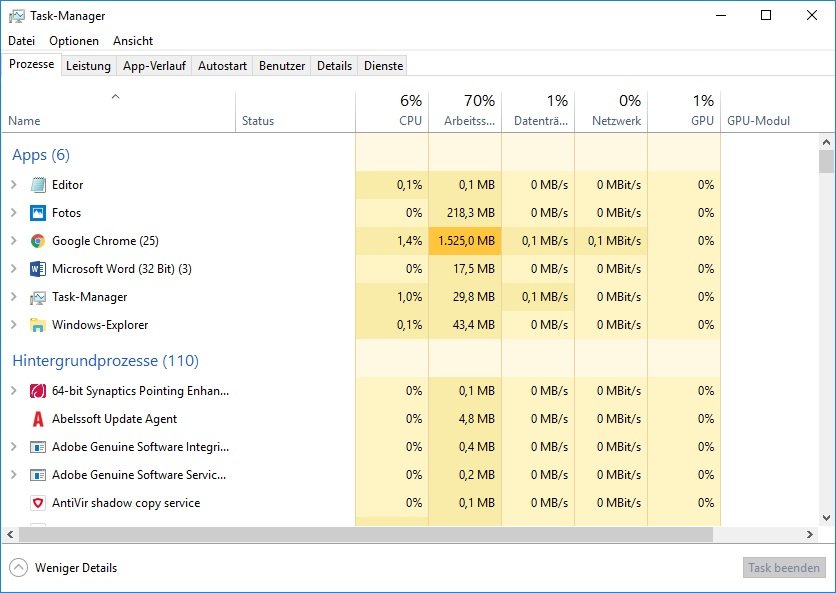

Vous pouvez facilement garder un œil sur la charge de votre ordinateur via le gestionnaire de tâches. Si vous découvrez des processus qui consomment beaucoup de puissance CPU, vous devez tirer la sonnette d’alarme.

Si vous avez identifié une attaque de cryptominage sur votre appareil, il faut agir rapidement. Quittez immédiatement l’onglet du navigateur dans lequel le script a été exécuté. Actualisez ensuite toutes les extensions du navigateur afin d’éliminer les modules complémentaires infectés par le script.

Conseil : Opera a créé cryptojackingtest.com, un site web qui vous permet de vérifier la sécurité de votre navigateur par rapport aux outils de cryptomining.

4. comment puis-je me protéger contre le cryptojacking ?

Par définition, les programmes de cryptomining ne sont pas des logiciels malveillants au sens traditionnel du terme, car pour cela ils devraient se propager d’une manière ou d’une autre. Mais ils utilisent parfois des virus, des vers ou des chevaux de Troie pour accéder à l’ordinateur ou au réseau.

Un antivirus actuel crée tout de même une protection rudimentaire, car il détecte les programmes de minage connus et les élimine. En outre, ces mesures permettent de prévenir le cryptojacking de manière proactive :

- Activez la fonction anti-crypto-mineur de votre navigateur(si disponible).

- Désactivez JavaScript dans votre navigateur. Des éléments essentiels du site web sont souvent implémentés dans les composants des langages de script, qui pourraient être la cible d’une attaque.

- Utilisez des bloqueurs de publicité pour empêcher un nouveau téléchargement du programme Crypto Mining via le site web en cas d’infection. Les extensions de navigateur telles que MinerBlock et NoCoin peuvent détecter et bloquer les scripts de minage dans les annonces et les sites web.

- Bloquez les sites web potentiellement dangereux via la liste noire de votre navigateur et désactivez l’exécution des contenus actifs.

- Les terminaux mobiles peuvent être protégés par une gestion des terminaux mobiles qui centralise la gestion des applications, des données et des extensions, réduisant ainsi le risque d’attaque.

Dans les entreprises, les collaborateurs doivent être sensibilisés à ce sujet, en mettant l’accent sur les différentes méthodes de phishing. Dans les grands réseaux, les cryptomineurs peuvent également être détectés par la mise en place d’un système de surveillance. Toutefois, un savoir-faire spécifique est nécessaire pour tirer les bonnes conclusions des valeurs déterminées.

Il est bon de savoir : Comme alternative à la surveillance, le trafic inhabituel peut être détecté par des systèmes de détection d’intrusion sur le réseau (par ex. Darktrace ou Vectra) qui utilisent des fonctions d’apprentissage automatique pour identifier les anomalies.