Lorsque vous envoyez un e-mail depuis votre ordinateur ou votre smartphone, vous ne voulez évidemment pas que des personnes non autorisées puissent le lire en cachette. Certes, de nombreux fournisseurs d’accès en ligne assurent déjà un transport sécurisé et une meilleure protection des données grâce au cryptage SSL, mais cela ne signifie pas que vos messages sont totalement à l’abri des regards extérieurs. Avec un cryptage PGP, vous pouvez vous protéger contre les écoutes des autorités, des institutions ou des grandes entreprises, tout en prouvant l’intégrité et l’authenticité des messages reçus.

- La première version de PGP existait déjà en 1991 : l’informaticien Philip R. Zimmermann voulait ainsi protéger les utilisateurs avant tout de la curiosité des services secrets.

- L’ancien collaborateur de la CIA et lanceur d’alerte Edward Snowden utilisait également PGP pour protéger les données contre les accès non autorisés.

- En 2010, PGP est devenu la propriété de Symantec Corporation pour environ 300 millions de dollars américains.

Table des matières

1. qu’est-ce que le cryptage PGP ?

L’abréviation PGP signifie « Pretty Good Privacy » et se traduit en français par « une vraie bonne vie privée ». Il s’agit d’une technique de cryptage des courriels qui fonctionne à l’aide de signatures numériques. Cela permet aux utilisateurs de vérifier qu’un message provient bien de l’expéditeur indiqué.

PGP est ce que l’on appelle un « système de cryptographie asymétrique« . Cela signifie qu’il est basé sur une infrastructure à clé publique, dans laquelle il existe à la fois des clés publiques et des clés privées. Les parties impliquées n’ont donc pas besoin d’une clé commune pour communiquer : chaque participant possède sa propre paire de clés, qui se compose d’une clé publique et d’une clé privée.

Avec PGP, vous pouvez protégervotre vie privée. Cela concerne en premier lieu la correspondance électronique, mais la technique veille également à ce que des tiers ne puissent pas manipuler les fichiers. Pour ce faire, elle offre, outre la possibilité de crypter les e-mails de bout en bout (c’est-à-dire sur l’ensemble du trajet de transmission), un format de fichier standardisé pour les signatures numériques. Vous pouvez utiliser PGP aussi bien dans Outlook que (sous la forme d’un plug-in de navigateur) avec tous les services de webmail actuels.

Bon à savoir : Sur iOS, seule la norme S/MIME est prise en charge pour le cryptage de bout en bout, ce qui signifie que PGP ne fonctionne pas vraiment sur les iPhones et iPads . Si vous souhaitez utiliser PGP sur votre appareil Apple, vous pouvez toutefois recourir à des outils tiers tels que oPenGP ou iPGMail, qui génèrent eux-mêmes des paires de clés PGP.

2) Comment fonctionne un cryptage PGP ?

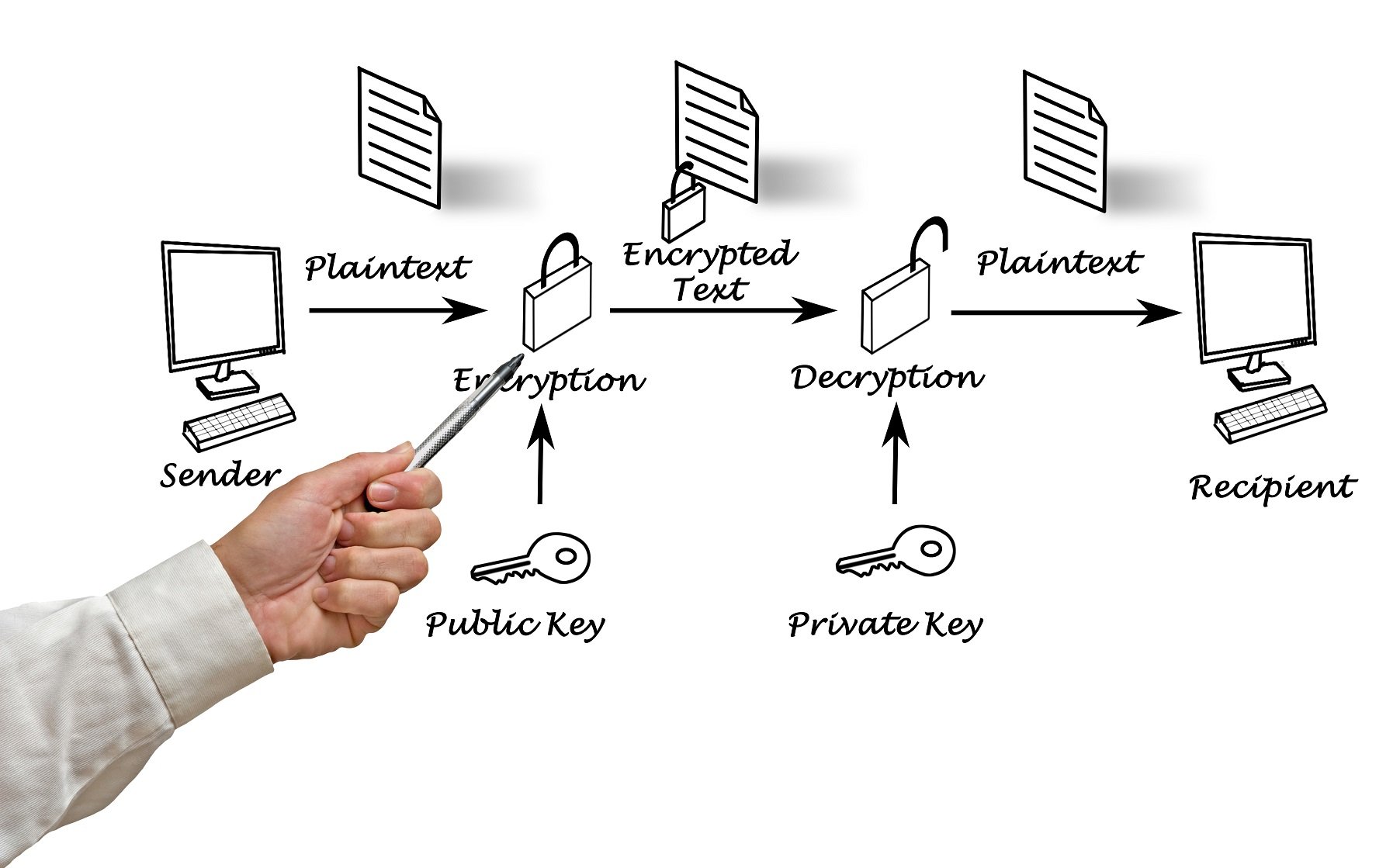

Comme nous l’avons déjà mentionné, PGP utilise des clés publiques et privées pour le cryptage. Celles-ci se composent d’une série de chiffres qui sont représentés dans un document texte. De cette manière, elles peuvent également être enregistrées ou envoyées sans problème.

PGP dispose de deux fonctionnalités de base :

- Crypter les courriels: Les messages ou les fichiers sont codés avec la clé publique du destinataire. Le décryptage n’est possible qu’avec la clé privée de ce dernier.

- Signer des documents : Pour garantir l’authenticité et la fiabilité des textes ou des documents, l’expéditeur peut ajouter une signature numérique. Pour ce faire, PGP génère une « empreinte digitale » univoque sur la base de procédés de hachage cryptographiques. Celle-ci est cryptée par l’expéditeur et peut être ajoutée au message ou au fichier.

Pour rendre les messages codés et signés à nouveau lisibles par la suite, il faut passer par plusieurs étapes. Tout d’abord, les données sont décryptées à l’aide de la clé privée du destinataire. Ensuite, elles se présentent en texte clair, mais sont toujours sécurisées par une signature numérique.

Pour garantir maintenant l’authenticité de l’expéditeur, une empreinte numérique est générée à partir du texte en clair du message. Pour cela, PGP utilise le même procédé de hachage cryptographique que celui utilisé par l’expéditeur.

En même temps, PGP décrypte la signature avec la clé publique de l’expéditeur et compare le résultat avec l’empreinte numérique qui vient d’être déterminée. Si les chaînes de caractères correspondent, le message provient effectivement de l’expéditeur mentionné.

Attention : PGP ne crypte que les contenus (par exemple les textes ou les images), les lignes d’objet de vos e-mails restent lisibles. Cela signifie que malgré le cryptage, il est toujours possible de savoir avec qui vous avez communiqué.

Le principe de la sécurité PGP repose sur une attribution fiable de la clé publique à une personne déterminée. En plus de la vérification personnelle (par exemple au téléphone) ou d’une autorité de certification numérique, l’échange peut également se faire par le biais de ce que l’on appelle le WOT (« Web of Trust »).

2.1 Web of Trust – Mieux vaut contrôler !

Le Web of Trust est une alternative décentralisée à la procédure PKI, qui vise à créer un réseau en ligne de structures de confiance entre les différents utilisateurs.

L’authenticité des clés PGP est garantie par les confirmations des participants à différents niveaux de confiance. Contrairement à l’ICP, dans le cadre du WOT, une autre personne appose une signature numérique sur une clé après s’être assurée de l’identité de son détenteur.

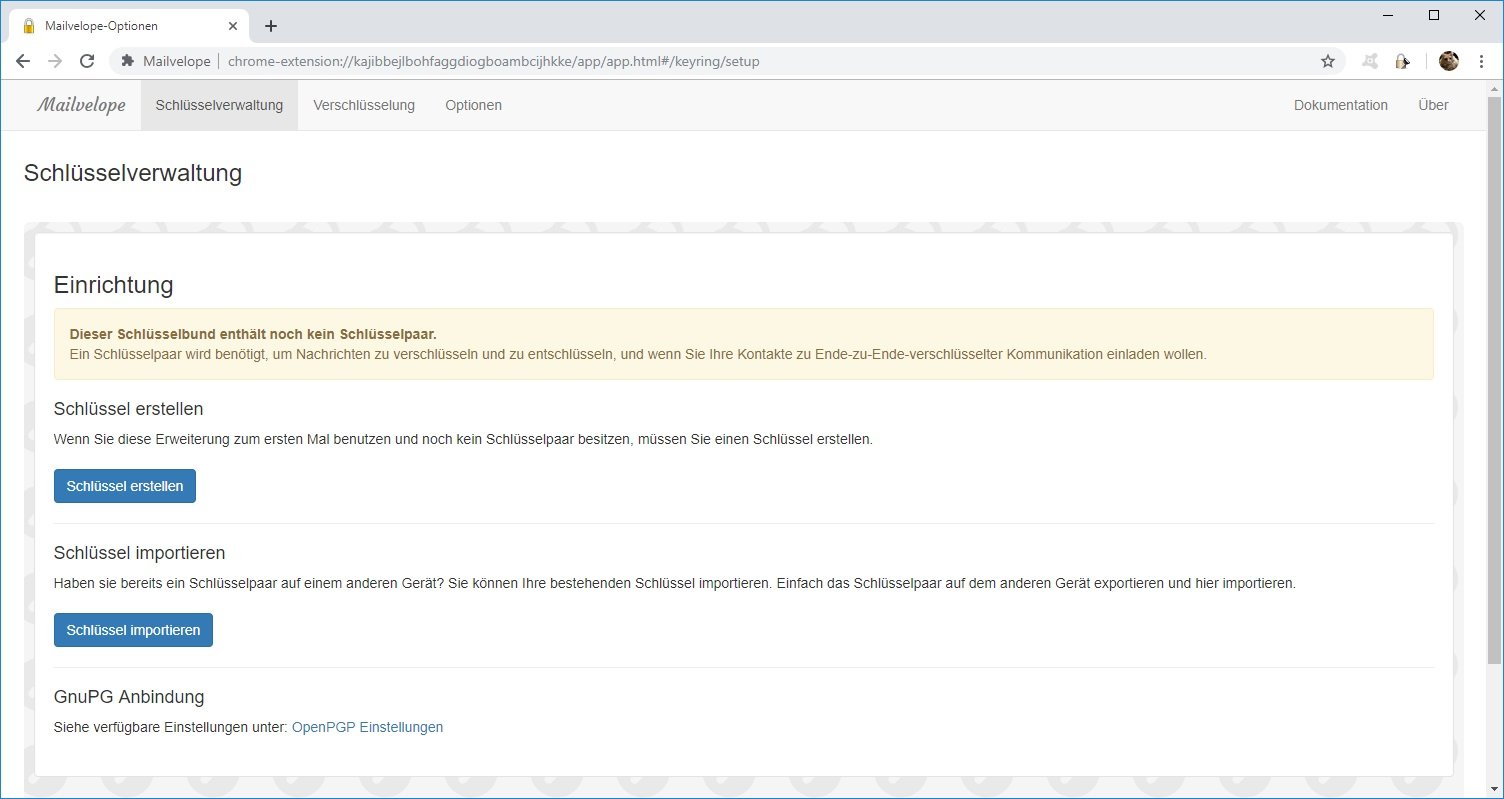

Dans le WOT, le stockage des clés s’effectue dans des répertoires dédiés et sous forme de trousseaux de clés :

- Dans le trousseau de clés public (« public keyring ») sont stockées les clés publiques (propres et étrangères) ainsi que leurs certificats.

- Le trousseau de clés privé (« private keyring ») contient uniquement des clés personnelles.

Grâce à OpenPGP, le WOT permet en outre de suivre la fiabilité de l’interlocuteur et de classer soi-même les personnes.

Sous Windows, vous pouvez créer une clé PG à l’aide de l’outil gratuit Gpg4Win. Vous trouverez par exemple ici des instructions claires ainsi que l’explication de la configuration.

3. quel est le niveau de sécurité d’un cryptage PGP ? Quels sont les points faibles ?

Comme presque tous les systèmes de sécurité, la technologie PGP présente bien sûr certaines faiblesses que les pirates pourraient exploiter. Les points les plus importants à prendre en compte sont résumés dans le paragraphe suivant.

3.1 Ne faites pas confiance à une clé que vous n’avez pas vous-même falsifiée !

Si une clé publique est utilisée, il faut toujours s’assurer qu’ elle n’est pas falsifiée. Les clés publiques sont souvent stockées sur des serveurs sur lesquels de nombreuses personnes ont des droits de lecture et d’écriture. Il n’est donc pas surprenant que des clés falsifiées soient apparues par le passé sur des serveurs de clés PGP officiels, avec les mêmes signatures que les originaux.

En principe, vous ne devriez faire confiance à une clé publique nouvellement reçue que si vous l’avez reçue directement de l’expéditeur et par un moyen sûr ou si une personne de confiance peut confirmer son authenticité.

Il est bon de le savoir : Une clé PGP falsifiée peut par exemple être identifiée à l’aide de l’empreinte digitale. Cette chaîne de caractères est unique pour chaque clé générée et peut également être comparée au téléphone en cas de doute.

3.2 Avant de chiffrer, il faut signer

L’un des principaux inconvénients de PGP réside dans l’ordre de codage : la signature d’un message a toujours lieu avant son cryptage. Cela signifie qu’après le décryptage, le destinataire pourrait le transmettre à une autre personne sous un faux nom d’expéditeur. Si le destinataire renonce à sa propre signature, il aura l’impression que le message provient directement de l’expéditeur initial.

3.3 Une fois que le ver est dans le fruit …

[caption id="attachment_348387" align="alignright" width="286"] Certains programmes malveillants ont été spécialement conçus pour compromettre la sécurité de PGP.

Certains programmes malveillants ont été spécialement conçus pour compromettre la sécurité de PGP.

Les logiciels malveillants peuvent également représenter une menace pour la sécurité de PGP. Il existe par exemple certains chevaux de Troie spécialement conçus pour espionner la clé privée ou même le texte en clair et le transmettre en arrière-plan à un tiers non autorisé.

Certains virus et vers sont en outre en mesure d’influencerle PGP dans son comportement, par exemple les signatures ne sont plus vérifiées proprement ou des indications erronées sont données sur les clés utilisées. Le fait que le code source de PGP soit malheureusement désormais largement diffusé et pratiquement accessible au public facilite encore davantage les activités criminelles des pirates. Ainsi, il ne faut pas plus que des connaissances en programmation pour modifier les endroits correspondants du code source.

PGP lui-même nedispose d’aucune protection contre les logiciels malveillants, mais en ces temps de cybercriminalité croissante, votre ordinateur (que ce soit Apple ou Windows) devrait de toute façon être équipé d’un antivirus à jour.

Bon à savoir : Le plus grand risque avec PGP est que votre clé privée tombe entre les mains d’un pirate. Attribuez un mot de passe aussi sûr que possible et ne transmettez en aucun cas votre clé à des tiers !