Vous recevez un e-mail de votre banque habituelle vous demandant de confirmer les données de connexion de votre compte de banque en ligne. Quelques jours plus tard, vous constatez que des inconnus ont volé plusieurs milliers d’euros sur votre compte. Des scénarios comme celui-ci sont le résultat de ce que l’on appelle le DNS spoofing, dans lequel les pirates informatiques redirigent secrètement vos demandes d’accès à Internet vers des sites web falsifiés afin d’accéder à vos données sensibles. Dans cet article, vous apprendrez comment fonctionne le DNS spoofing et ce que vous pouvez faire pour vous protéger contre de telles attaques.

- L’usurpation de DNS était une forme d’attaque très populaire, notamment aux débuts d’Internet.

- L’attaque par spoofing se fait souvent sous le couvert de sites web apparemment sérieux.

- En adoptant un comportement prudent, l’utilisateur du PC peut lui-même contribuer le plus à éviter les attaques par DNS spoofing.

Table des matières

1) Qu’est-ce que le spoofing DNS ?

Le DNS spoofing désigne toute une série d’attaques qui consistent à remplacer les informations enregistrées sur le serveur DNS dans le but de rediriger l’utilisateur vers un site web falsifié. Cela permet par exemple d’intercepter des données sensibles ou d’introduire des logiciels malveillants sur le système.

On distingue en principe deux types d’attaques:

- L’empoisonnement du cache DNS consiste à introduire des informations falsifiées dans le cache DNS de l’utilisateur.

- On parle en revanche de DNS Spoofing lorsque des informations falsifiées sont envoyées par IP Spoofing.

Bon à savoir : Une forme apparentée d’attaque DNS est le détournement de DNS, dans lequel les pirates manipulent le système DNS de manière à ce qu’il donne délibérément de fausses réponses.

https://www.youtube.com/watch?v=KgLCT31Dcas

2) Comment fonctionne le spoofing DNS ?

Dans le cas du DNS spoofing, les pirates attaquent dans un premier temps le serveur de noms sur lequel repose le système DNS. Il s’agit d’un service qui connaît l’adresse IP du domaine et qui est en mesure de la traduire dans les deux sens. Le serveur de noms fonctionne comme une sorte d’annuaire téléphonique : il convertit les adresses nominatives courantes sur Internet (p. ex. www.google.de) en adresses IP correspondantes.

Pour pouvoir appeler un domaine, il faut donc toujours lui attribuer un serveur de noms. Le pirate se procure l’accès à sa configuration et veille à ce que des informations erronées soient fournies lors de l’appel d’une page Internet. Ces « fausses » données du serveur de noms sont enregistrées sur l’ordinateur de l’utilisateur, ce qui permet à ce dernier de s’en « souvenir » ultérieurement et d’y accéder. L’objectif des pirates est soit d’accéder directement à vos données sensibles, soit de fournir des contenus falsifiés dans ce but précis.

Si vous ouvrez maintenant votre banque en ligne par exemple, vous arrivez, grâce au DNS spoofing, sur une page qui ressemble à s’y méprendre à l’original de votre banque habituelle. Mais elle ne sert qu’à intercepter vos informations de connexion et/ou à charger un logiciel malveillant sur votre ordinateur, avec lequel le pirate se procure ensuite l’accès à vos comptes. Dans la plupart des cas, les pages sont si bien falsifiées que seuls des experts en informatique sont en mesure de faire la différence.

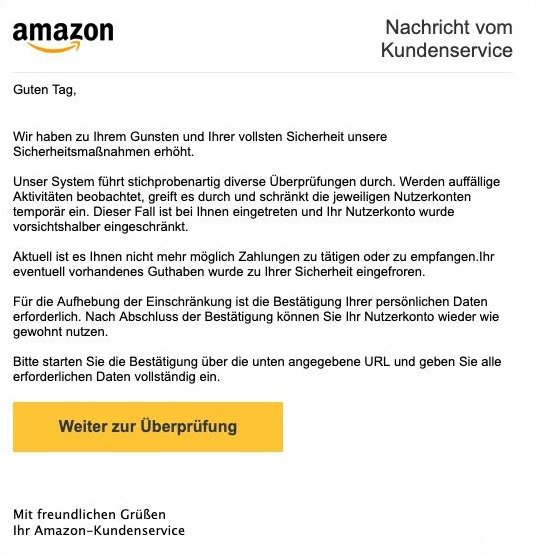

2.1 Les e-mails comme porteurs de « mauvaises » nouvelles

Mais le code du logiciel d’usurpation se cache aussi souvent sous forme de pièce jointe dans les e-mails de SPAM. À première vue, ceux-ci proviennent d’une source sérieuse. Si le destinataire ouvre le fichier joint, un code malveillant est installé sur l’ordinateur, qui modifie les informations du cache et intercepte ainsi des données sensibles en arrière-plan pendant l’utilisation quotidienne. Même les images ou les bannières publicitaires peuvent cacher des logiciels malveillants de ce type, il suffit souvent d’un clic pour infecter l’ordinateur.

3) Quels sont les risques liés à l’empoisonnement du cache DNS ?

L’usurpation de DNS comporte toute une série de dangers, allant du vol de données sensibles à de graves infections par des virus ou des chevaux de Troie.

En falsifiant des sites web connus, comme ceux des banques ou des grands commerçants en ligne, les pirates parviennent à obtenir des données de cartes de crédit, des mots de passe ou des informations personnelles. Une fois que ceux-ci sont entre les mains des cybercriminels, il en résulte dans la plupart des cas non seulement un préjudice financier important, mais le vol a souvent pour conséquence une atteinte massive à la vie privée des victimes.

Si les sites web des fournisseurs de sécurité informatique, tels que les fabricants de scanners de virus ou de programmes anti-malware, sont touchés par l’attaque, l’ordinateur est ainsi exposé à une menace supplémentaire de logiciels malveillants , car il n’est plus possible de prendre des mesures de sécurité adéquates (par exemple, l’installation de mises à jour de sécurité est bloquée).

4. comment puis-je me protéger contre le DNS spoofing ?

Le DNS spoofing est l’une des plus anciennes formes d’attaques sur Internet, qui ne représente plus un grand danger aujourd’hui grâce à l’amélioration des mesures de sécurité et à la sensibilisation des utilisateurs.

De nombreuses approches visant à améliorer la sécurité ont déjà été mises en œuvre ces dernières années. Il s’agit en premier lieu du cryptage des données et des contenus sensibles. Une autre mesure de défense intervient en revanche directement au niveau du serveur DNS : Lors d’une requête, les serveurs de noms modernes envoient plusieurs informations aléatoires qui ne sont pas connues de l’attaquant. Pour que le navigateur de l’utilisateur reconnaisse les données falsifiées comme étant autorisées, il devrait d’abord les deviner. Or, dans la plupart des cas, cela relève de l’impossible.

En outre, de nombreux navigateurs protègent désormais les utilisateurs contre l’obtention d’informations non souhaitées lors de leurs requêtes. De plus, les certificats de sites web tels que HTTPS indiquent les sites sûrs. Lors de l’ouverture d’une page (prétendument) non sécurisée, un message du navigateur vous en informe.

Mais c’est toujours l’utilisateur lui-même qui contribue le plus à la sécurité. Un comportement prudent permet d’éviter presque totalement toutes les formes d’usurpation de DNS. Ne cliquez donc jamais sur des liens inconnus ou n’ouvrez jamais de pages web classées comme non sûres. Effectuez régulièrement des analyses de sécurité sur votre système et utilisez pour cela un programme installé localement plutôt qu’un programme hébergé. Sinon, les résultats risquent à nouveau d’être falsifiés par l’usurpation.

5) Et si je me fais avoir ?

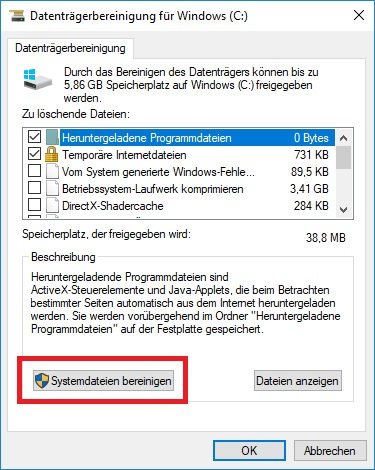

Si, malgré toutes les mesures de protection, une attaque par spoofing DNS a tout de même eu lieu, l’élimination de « l’empoisonnement » est malheureusement une entreprise assez difficile. En effet , le nettoyage du serveur concerné n’élimine pas automatiquement le problème sur l’ordinateur client. Dans le cas contraire, ce dernier est à nouveau infecté lors de la connexion au serveur. Les utilisateurs clients peuvent toutefois résoudre le problème en vidant la mémoire cache, du moins localement sur leur ordinateur.