La cybercriminalité a le vent en poupe, c’est pourquoi, en plus d’un programme antivirus fiable, un logiciel de cryptage est désormais de rigueur. En effet, les données de votre PC ou de votre ordinateur portable ne sont généralement pas chiffrées et sont donc une proie facile pour les pirates informatiques qui ont réussi à y accéder malgré toutes les mesures de sécurité. Mais des inconnus qui jettent un coup d’œil non autorisé sur votre ordinateur pendant votre absence peuvent également consulter vos e-mails Outlook, vos déclarations d’impôts ou d’autres contenus sensibles. Avec les outils que nous vous présentons dans cet article, vous transformez votre ordinateur en Fort-Knox et vous vous protégez contre les fouineurs de toutes sortes.

Un logiciel de cryptage doit être aussi simple et confortable à utiliser que possible, prendre en charge plusieurs méthodes de cryptage et, dans l’idéal, proposer d’autres méthodes d’authentification en plus du mot de passe classique.

Dans cet article, nous vous présentons aussi bien un programme open source que des représentants commerciaux, qui disposent tous d’un ensemble de fonctions similaires.

Non. Alors que les entreprises sont tenues par le RGPD (« Règlement général sur la protection des données ») de chiffrer leurs données, le chiffrement dans le domaine privé n’est qu’une possibilité facultative. Il est toutefois recommandé de le faire.

1. comparaison des meilleurs programmes de cryptage

1.1 VeraCrypt : l’héritier du trône

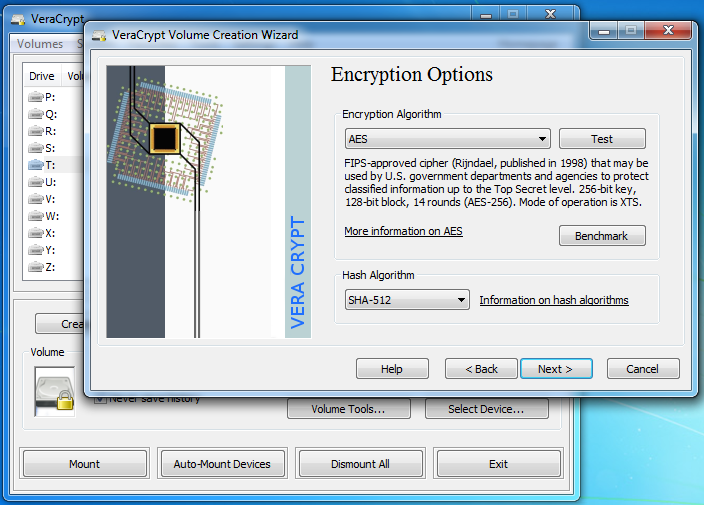

Le logiciel de cryptage open source VeraCrypt permet un cryptage complet ou partiel des disques durs et des supports de données amovibles. L’outil protège vos données contre l’accès de tiers non autorisés grâce à un cryptage de 256 bits (au choix avec AES/Rijndael, Serpent, Kuznyechik, Camellia et Twofish) et rend également difficile les attaques dites de « force brute ». Des fichiers conteneurs protégés par mot de passe sont utilisés à cet effet. Dans ces conteneurs, vous enregistrez vos documents sensibles, comme dans un dossier normal. De l’extérieur, le conteneur se comporte comme un fichier « normal » peu visible.

Bon à savoir : VeraCrypt a été créé en 2012 en tant que scission de TrueCrypt et est partiellement compatible. C’est pourquoi VeraCrypt est par exemple aussi en mesure de lire les conteneurs TrueCrypt.

L’accès aux données protégées se fait par défaut dans VeraCrypt via un mot de passe maître individuel. Mais la sécurité est encore plus grande si vous combinez votre mot de passe avec un token USB, une carte à puce ou un fichier clé externe (par exemple sous forme de graphique). Malgré cela, il existe toujours le risque que vous soyez contraint de donner votre accès ou que votre token tombe entre des mains étrangères. Pour de tels cas, VeraCrypt offre la possibilité de cacher un autre coffre-fort de données à l’intérieur du conteneur. En cas d’urgence (par exemple si vous oubliez votre mot de passe), l’outil propose également une fonction permettant de créer un disque de secours.

Montage et démontage automatique des conteneurs

Pour que vous puissiez accéder à vos conteneurs ou lecteurs cryptés via l’Explorateur Windows, ceux-ci doivent d’abord être connectés (« montés »). Les coffres-forts individuels sont également montés en tant que lecteurs virtuels. Pour le montage et la déconnexion des lecteurs, vous pouvez définir des touches de raccourci individuelles ou un délai après lequel la connexion est automatiquement interrompue. Alternativement, la connexion peut également être coupée au démarrage de l’économiseur d’écran ou lors du passage en mode d’économie d’énergie. VeraCrypt peut être utilisé sur toutes les plateformes et tous les systèmes sous Windows, macOS ou Linux et peut même être installé sur un Raspberry Pi si nécessaire.

- Source ouverte

- utilisable sur toutes les plateformes et tous les systèmes

- normes de sécurité élevées

- Mise en place de coffres-forts de données cachés

- Intégration de conteneurs comme lecteurs

- décryptage exclusivement par saisie d’un mot de passe

- pas d’intégration possible de structures de répertoires (par ex. Active Directory)

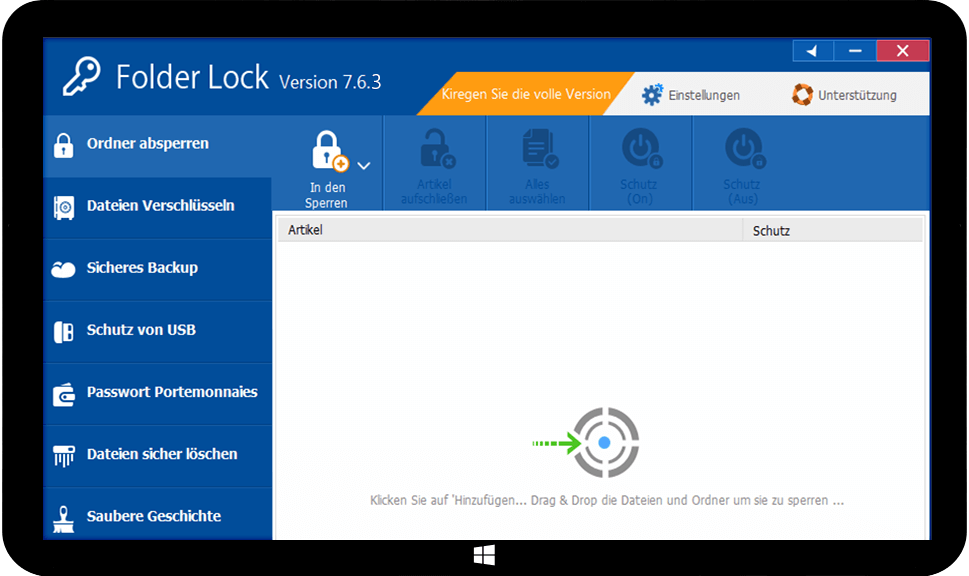

1.2 Folder Lock 7 : l’acier

Folder Lock 7 protège lui aussi les répertoires, disques durs et supports amovibles sélectionnés contre tout accès non autorisé à l’aide d’un mot de passe. Selon le fournisseur, la protection est maintenue même si vous redémarrez votre ordinateur, si vous démarrez en mode sans échec et même sous MS-DOS. Même la copie des fichiers protégés sur un autre ordinateur ou support de données n’a aucun effet sur la protection par mot de passe.

Folder Lock fonctionne avec ce que l’on appelle des « casiers » dans lesquels vous « enfermez » vos fichiers et dossiers. Pour cela, il vous suffit de faire glisser les contenus concernés dans la fenêtre de Locker à l’aide de la souris, et ils sont sécurisés en un clin d’œil. Le cryptage s’effectue à l’aide d’un algorithme AES 256 bits. Les fichiers, dossiers ou lecteurs peuvent également être complètement verrouillés si vous le souhaitez. Chaque casier peut contenir aussi bien vos contenus cryptés qu’une liste des fichiers verrouillés.

Vous pouvez créer autant de casiers que vous le souhaitez et stocker des copies de sauvegarde (comme backup) sur un support de stockage externe en cas d’urgence. Ce logiciel de cryptage ne protège pas seulement les fichiers (p. ex. PDF ou documents Word) sur vos disques durs locaux, mais aussi les clés USB, les CD et DVD réinscriptibles et (si elles existent encore) les disquettes, et il est compatible avec FAT16, FAT32 et NTFS. Même les options de casier « supprimer », « déplacer » et « renommer » sont protégées par un mot de passe.

Mode multi-utilisateurs avec casiers personnels

Si plusieurs personnes utilisent un ordinateur en commun, elles peuvent créer différents casiers dans Folder Lock et les sécuriser avec un mot de passe personnel. En outre, le logiciel offre, en plus d’une protection contre les pirates, un mode furtif (qui cache l’icône du programme), un broyeur de données intégré, une fonction de lecture automatique USB portable, un clavier virtuel (pour se protéger contre les enregistreurs de frappe) et divers autres systèmes de sécurité automatiques.

Folder Lock fonctionne sur les versions 32 et 64 bits de Windows à partir de XP et coûte actuellement 39,99 USD (environ 37 euros). Pour les hésitants, le fabricant propose toutefois une démo gratuite que vous pouvez lancer 15 fois avant qu’une mise à niveau vers la version complète payante ne soit nécessaire.

- interface utilisateur claire

- maniement simple et intuitif

- technologie de cryptage militaire

- les dossiers ne sont pas seulement verrouillés, mais aussi masqués

- version de démonstration gratuite disponible

- pas disponible pour macOS

- logiciel encore « buggy » par endroits

- pas de processus de sécurité en deux étapes possible

1.3 ArchiCrypt Live 8 : Le mobile

Le logiciel de cryptage ArchiCrypt Live 8 est « Made in Germany » et, tout comme VeraCrypt, il crée des conteneurs cryptés d’une taille maximale de 2 To qui, après saisie du mot de passe correct, peuvent être montés en tant que lecteurs virtuels sous Windows. Les méthodes de cryptage utilisées sont soit l’Advanced Encryption Standard (AES) avec une longueur de clé de 256 bits, soit Blowfish. Outre la saisie classique d’un mot de passe, ArchiCrypt permet également d’utiliser un fichier clé pour l’accès aux données. Il peut s’agir au choix d’un fichier crypté ou non.

Outre les conteneurs, ArchiCrypt propose également une sorte de « coffre-fort de données mobile », qui est une forme particulière de disques durs de sécurité virtuels. Ceux-ci peuvent avoir une taille allant jusqu’à 3,8 Go et se composent uniquement d’un seul fichier EXE dans lequel vos données sensibles sont conservées. Les coffres-forts mobiles peuvent par exemple être envoyés par e-mail à des tiers et peuvent être remplis d’autres contenus sans licence supplémentaire. Pour fermer rapidement les coffres-forts ouverts, vous utilisez soit une chaîne de caractères définie (« Magic Word »), soit une touche de raccourci. En outre, ArchiCrypt vous permet de cacher des documents importants dans une photo, une vidéo ou un fichier audio à l’aide de la stéganographie .

C’est bon à savoir : Grâce à l’outil supplémentaire gratuit « Live ToGo », vous pouvez également accéder à vos lecteurs cryptés via Internet. Pour cela, il vous suffit de les déposer sur votre serveur FTP et de l’ouvrir ensuite via « Live ToGo ».

Intégration possible dans une solution cloud existante

Si nécessaire, les données cryptées peuvent également être intégrées dans une solution cloud existante, Dropbox, MagentaCloud, Google Drive et Microsoft OneDrive étant directement pris en charge. ArchiCrypt enregistre alors automatiquement le conteneur concerné dans le bon répertoire. Mais vous pouvez bien sûr aussi placer manuellement les fichiers du lecteur dans n’importe quel dossier cloud de votre système. ArchiCrypt est compatible avec toutes les versions de Windows à partir de XP, mais sur les systèmes 32 bits, la taille du disque RAM est limitée à 1900 Mo maximum.

- Intégration possible dans le cloud

- Mise en place de coffres-forts de données cachés et de lecteurs stéganographiques

- Permet l’utilisation de fichiers clés (cryptés ou non).

- Version de démonstration gratuite disponible

- Guidage de l’utilisateur pas toujours cohérent