Après l’abandon probable de TrueCrypt, les utilisateurs du monde entier cherchent des alternatives appropriées. Dans l’article suivant, nous résumons l’évolution autour de TrueCrypt, nous présentons l’outil toujours aussi flexible, mais nous examinons également différentes solutions de cryptage pour remplacer TrueCrypt, dont le BitLocker de Windows.

Mise à jour 30.09.2015

VeraCrypt s’est établi comme successeur sur la base du code source et corrige dans la version 1.15 les failles de sécurité héritées de TrueCrypt. Celles-ci ne permettent certes pas d’accéder aux conteneurs cryptés, mais à l’ensemble du système. Un article sur Cio fournit de plus amples informations. Nous recommandons donc l’utilisation de VeraCrypt avec le même fonctionnement, mais sans les failles de sécurité connues.

Table des matières

Qu’est-ce qui ne va pas avec TrueCrypt ?

La nouvelle est arrivée soudainement et semblait mystérieuse. Selon les rumeurs, les autorités américaines auraient mis la main à la pâte, à l’instar du fournisseur de services de messagerie LavaBit. On pourrait même, avec beaucoup d’imagination, lire dans le message d’avertissement de la page d’accueil redirigée que la NSA (en anglais : National Security Agency – en français : Agence de sécurité nationale) est à l’origine de cette affaire. Le message y est le suivant

WARNING : Using TrueCrypt is « Not Secure As » it may contain unfixed security issues.

Après le message d’avertissement, le programme de cryptage BitLocker de Microsoft est« recommandé » sans explication du contexte et avec des instructions, ce qui ne va pas du tout ensemble. Les deux outils de cryptage sont fondamentalement différents. Les conteneurs TrueCrypt peuvent être ouverts par d’autres systèmes d’exploitation – ce qui a été crypté sous Windows peut également être décrypté sous Linux. Ce n’est pas le cas de BitLocker. On pourrait certes créer un VHD dans la gestion des disques et le crypter avec BitLocker. Malheureusement, tous les systèmes d’exploitation ne prennent pas en charge les VHD. De plus, les experts en cryptographie de TrueCrypt ne recommanderaient probablement jamais l’utilisation de BitLocker, car il va à l’encontre des principes de base du cryptage sécurisé.

On ne sait pas quelles sont les failles de TrueCrypt. Mais après un audit, les exportateurs n’ont pas trouvé de défauts dans le programme qui pourraient être considérés comme des failles de sécurité…« L’audit du NCC n’a trouvé aucune indication de portes dérobées intentionnelles ou de graves erreurs de conception qui rendraient le logiciel peu sûr dans des scénarios habituels » a commenté le cryptographe Matthew Green sur son blog. Le rapport complet de la phase 2 de « Open Crypto Audit » est disponible en PDF.

Mais on dit aussi que les développeurs auraient perdu tout intérêt. Laisser tomber un outil aussi tendance est toutefois illogique… Nous ne connaîtrons probablement jamais les raisons exactes de cette décision.

Il existe entre-temps un site web suisse qui s’efforce de ne pas laisser TrueCrypt s’éteindre.

Pourquoi TrueCrypt est-il si populaire ?

Jusqu’à présent, TrueCrypt est considéré comme une solution gratuite, simple et très sûre pour crypter les données informatiques. Cet outil populaire a notamment été recommandé à plusieurs reprises par Edward Snowden, qui l’a également utilisé lui-même – à lire sur Forbes.com (« Continue to Site>> »). D’une part, TrueCrypt est le seul outil multiplateforme qui propose aussi bien le chiffrement des partitions système (depuis la version 5.0) que le chiffrement des conteneurs et des supports de données externes. Un système multiboot avec plusieurs systèmes d’exploitation différents peut être chiffré par TrueCrypt, ce que BitLocker ne peut pas faire.

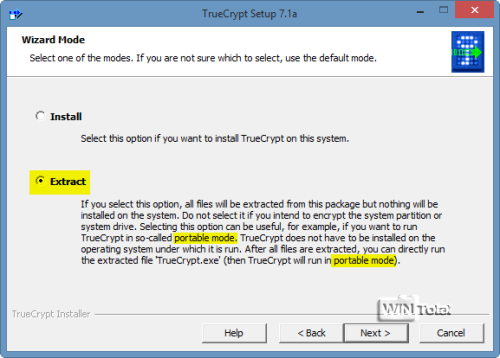

L’outil est même portable en version installateur, même s’il existe par ailleurs une version portable à télécharger. Pour cela, il suffit de sélectionner « Extract » au lieu de « Install » dans le setup et d’indiquer le chemin souhaité, par exemple celui de la clé USB.

En outre, et c’est une particularité, TrueCrypt prend en charge les conteneurs cachés à l’intérieur d’un conteneur, appelés « volumes cachés ».

Dans certains pays, par exemple au Royaume-Uni, il peut arriver que vous deviez révéler le mot de passe du conteneur. C’est pourquoi il existe des « volumes cachés » dans TrueCrypt. Il s’agit de sous-conteneurs d’un conteneur qui sont chiffrés séparément. Si vous devez par exemple donner le mot de passe du conteneur, le premier conteneur s’ouvre. C’est là que devraient se trouver les fichiers sensibles, comme par exemple des informations sur des maladies ou des difficultés financières et quelques embarras. Mais les fichiers vraiment importants se trouvent dans le « volume caché » (deuxième conteneur), qui ne peut être ouvert que si le deuxième mot de passe est saisi. Il est certes de notoriété publique que la possibilité de « volumes cachés » existe. Mais si des données sensibles se trouvaient déjà dans le premier conteneur, il devrait être difficile de prouver qu’un deuxième a été créé.

TrueCrypt peut-il être craqué ?

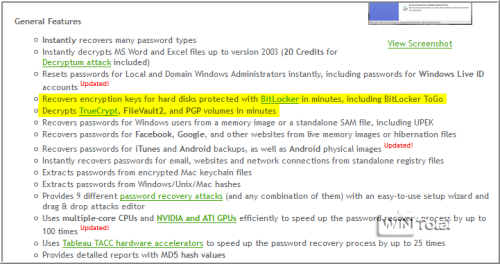

On peut lire de temps en temps sur Internet qu’un logiciel a été trouvé qui peut craquer TrueCrypt. Nous n’avons cependant jamais lu que TrueCrypt avait été craqué. Un logiciel que nous avons trouvé s’appelle « Passware Kit Forensic » – il est censé pouvoir décrypter TrueCrypt et BitLocker en quelques minutes. Bien entendu, le logiciel doit d’abord être acheté, pour 995 $ (en août 2014).

Sur la page d’accueil, sous « General Features », on peut lire

Décrypte les disques durs protégés par BitLocker en quelques minutes, y compris BitLocker ToGo.

Décrypte TrueCrypt, FileVault2 et les volumes PGP en quelques minutes.

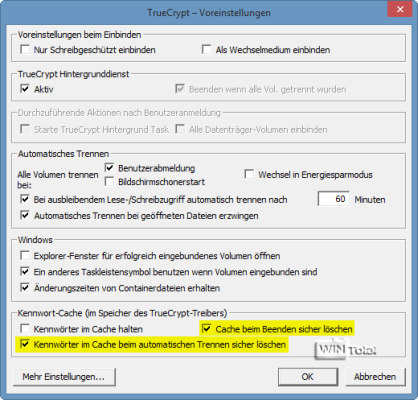

L’outil ne peut décrypter que des mots de passe faibles si l’ordinateur est encore en service et possède une interface FireWire (IEEE 1394). Mais que se passe-t-il si l’ordinateur est éteint ? Si l’option « Effacer le cache en toute sécurité à la fermeture » a été activée dans les paramètres TrueCrypt, le mot de passe est supprimé en toute sécurité du cache après la fermeture de session. Ainsi, la lecture du mot de passe sécurisé ne fonctionne plus sous TrueCrypt. En outre, l’outil ne peut pas décrypter les conteneurs TrueCrypt.

Un article un peu plus ancien de Golem fournit de plus amples informations.

Chiffrer la partition du système d’exploitation avec TrueCrypt

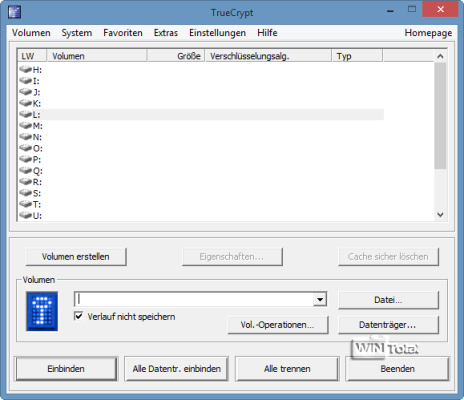

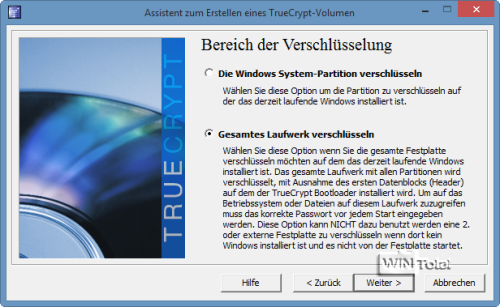

L’outil TrueCrypt installé est exécuté en tant qu’administrateur. Dans TrueCrypt, cliquez ensuite sur « Système » dans la barre de menu, puis sur « Chiffrer la partition système/le disque ». Sélectionnez l’option « Normal », puis « Chiffrer l’ensemble du disque ». Vous protégez ainsi également vos données qui ne se trouvent pas sur la partition Windows, mais sur le même disque. Le système d’exploitation avec toutes ses partitions sera chiffré, à l’exception du premier bloc de données (en-tête) sur lequel le chargeur de démarrage TrueCrypt sera installé.

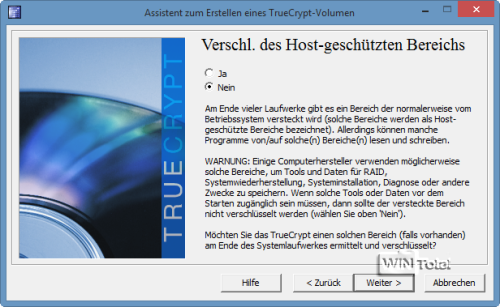

Le chiffrement de la zone protégée par l’hôte n’apporte qu’un faible plus en matière de sécurité. Des problèmes peuvent survenir, en particulier avec les systèmes RAID et les outils de récupération. C’est pourquoi il est préférable d’activer l’option « Non ».

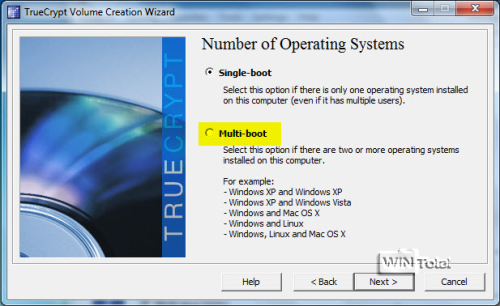

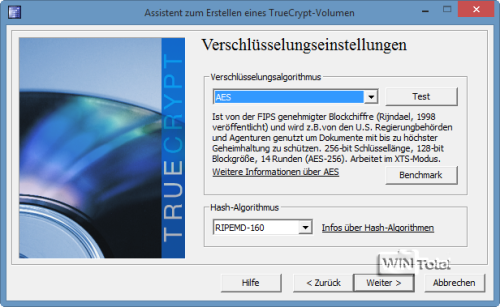

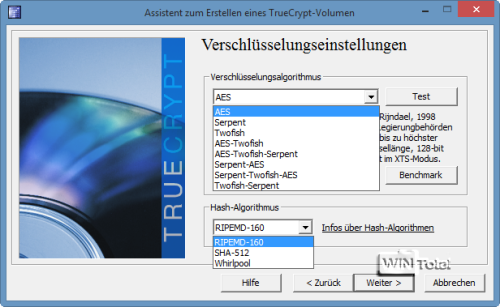

Sélectionnez ensuite « Un système d’exploitation ». Si vous avez un système multi-boot, sélectionnez « Plusieurs systèmes d’exploitation ». Ensuite, vous arrivez aux paramètres de cryptage.

Chaque algorithme que vous choisissez est expliqué en dessous. Malheureusement, les liens pour plus d’informations ne fonctionnent plus.

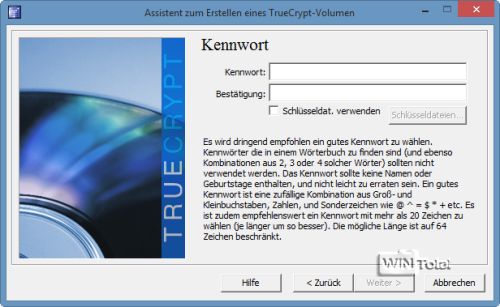

Lors de l’attribution du mot de passe, il convient de choisir un mot de passe sûr et long. Plus il est long, mieux c’est, TrueCrypt autorise jusqu’à 64 caractères. Si votre clavier se bloque après l’attribution du mot de passe, il vous suffit d’appuyer sur la touche [Windows] + la touche [Space] pour que la disposition du clavier redevienne française [DE].

Ensuite, TrueCrypt vous demande de créer un disque de récupération Windows. En cas de problème de démarrage, Windows démarre quand même avec le disque. TrueCrypt enregistre un fichier ISO dans vos propres fichiers – vous devez le graver pour que TrueCrypt continue. Dès le prochain redémarrage du système d’exploitation, vous devrez saisir le mot de passe que vous avez choisi. Si vous ne le faites pas, TrueCrypt interrompt le processus de démarrage complet. Cette fonction est connue sous le nom de « Pre-Boot-Authentification ».

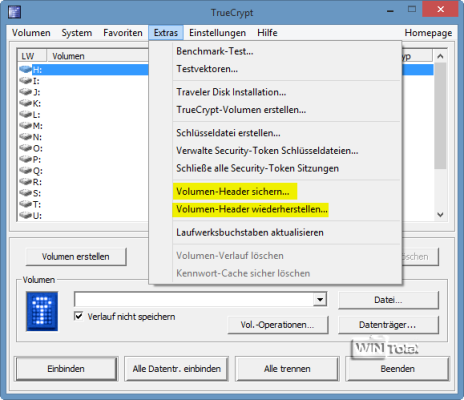

Ensuite, vous pouvez encore sauvegarder l’en-tête du volume. Cela permet de restaurer le volume jusqu’à 100% en cas d’endommagement.

Si l’on n’a pas sauvegardé les en-têtes de volume, l’outil « Testcrypt », qui permet de retrouver l’en-tête sur les disques durs TrueCrypt, peut aider. TestCrypt est un outil qui permet de localiser et de restaurer les volumes TrueCrypt perdus.

Un cas de rigueur – Comment restaurer une partition TrueCrypt supprimée est expliqué ici dans un forum.

Pour cela, vous avez besoin de quelques outils comme TrueCrypt, TestCrypt, TestDisk, HxD et GetDataBack (démo).

Dans un petit rapport sur TrueCrypt, il est encore question de Traveller Disk en action et de cryptage hybride avec PGP et OpenPGP.

TrueCrypt est-il encore disponible au téléchargement ?

Oui, la version 7.1a peut être téléchargée dans notre archive de logiciels – mais ne faites PAS de mise à jour vers la version 7.2. Malheureusement, TrueCrypt n’est plus mis à jour, il n’y a donc plus de protection suffisante si des failles de sécurité devaient apparaître à l’avenir.

Connaissez-vous encore « Encrypting File System » (EFS) ?

Depuis Windows 2000, le système d’exploitation dispose d’un système de cryptage des fichiers. EFS signifie « Encrypting File System » et désigne un système de cryptage de fichiers sur les supports de données NTFS sous les systèmes d’exploitation basés sur Windows NT. Vous pouvez encore utiliser EFS pour protéger les données si plusieurs utilisateurs utilisent le même ordinateur. EFS n’est toutefois pas praticable sur les supports USB portables, car l’accès n’est possible que sur l’ordinateur sur lequel les données ont été cryptées.

Depuis son introduction, cette fonctionnalité est restée largement inutilisée. Vous trouverez de plus amples informations dans cet article un peu plus ancien sur l’EFS : EFS – Cryptage de fichiers avec Windows XP.

La situation est différente avec Microsoft BitLocker.

Que peut faire BitLocker de Microsoft ?

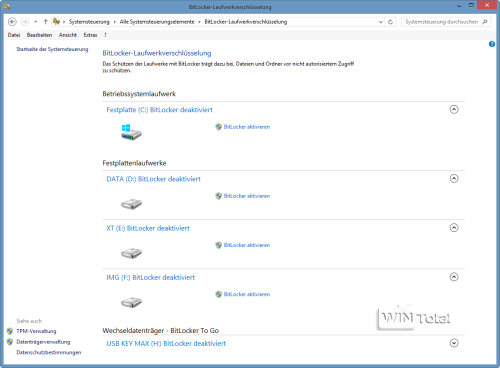

BitLocker est un programme de cryptage pour les partitions et le système d’exploitation et fait partie de Windows Vista (Enterprise/Ultimate), Windows 7 (Enterprise/Ultimate), Windows 8.x (Professional/Enterprise), Windows Server 2008, Windows Server 2008 R2 et Windows Server 2012.

Bitlocker To Go n’est disponible que dans les éditions Ultimate et, sous Windows 8.x, également dans l’édition Professional. BitLocker To Go » permet de protéger tous les fichiers sur un support de données amovible (un disque dur externe ou une clé USB) sans TPM. Si le support possède le système de fichiers FAT, vous pourrez par la suite lire les données sur des ordinateurs équipés de Windows Vista ou Windows XP. Pour ces deux systèmes d’exploitation, Microsoft propose de télécharger l’outil de lecture BitLocker gratuit, qui ne peut toutefois QUE lire et non pas écrire.

Sous Vista sans SP1, BitLocker ne pouvait protéger que la partition Windows. Pour protéger les autres partitions, il était possible d’utiliser EFS. Ce n’est qu’après le SP1 de Vista que toutes les partitions pouvaient être cryptées.

Mais ce que BitLocker ne peut surtout pas faire, c’est créer des disques durs virtuels en tant que conteneurs (à l’exception des disques durs virtuels en tant que substituts de conteneurs, voir « Chiffrer un disque dur virtuel avec BitLocker ») qui peuvent être utilisés sur toutes les plateformes. La plus grande force de TrueCrypt n’est donc justement pas disponible avec BitLocker. Il n’est pas non plus possible de crypter un seul fichier avec BitLocker. Pour ces deux opérations, nous recommandons d’autres programmes plus loin dans le texte.

Crypter le système d’exploitation avec BitLocker

BitLocker rend extrêmement difficile pour les attaquants d’avoir accès aux données d’un ordinateur ou d’un disque dur volé. BitLocker ne peut toutefois pas protéger contre les attaques de réseau. De même, vos données ne sont pas protégées lorsque Windows est en cours d’exécution.

L’exécution de BitLocker sur un disque de système d’exploitation chiffré nécessite deux partitions sur le même disque dur (partition système et partition de système d’exploitation), car l’authentification et la vérification de l’intégrité du système avant le démarrage ne doivent pas être effectuées sur la même partition que celle sur laquelle se trouve le disque de système d’exploitation chiffré.

Conseil de WinTotal: différence entre la partition système et la partition de démarrage

BitLocker crypte tous les fichiers utilisateur et système sur le disque du système d’exploitation, y compris les fichiers de pagination et de mise en veille de l’utilisateur connecté. Si l’ordinateur ne possède pas de partition système, l’assistant BitLocker crée une partition système avec un espace disponible d’environ 200 Mo. La partition système ne se voit pas attribuer de lettre de lecteur et n’apparaît pas sous « Ordinateur » ou « Ce PC ». La partition système reste non cryptée pour permettre le démarrage de l’ordinateur. Les nouveaux fichiers sont automatiquement chiffrés lorsqu’ils sont ajoutés par l’utilisateur à un disque pour lequel BitLocker est activé. Cependant, si ces fichiers sont copiés sur un autre disque ou sur un autre PC, ils seront automatiquement décryptés.

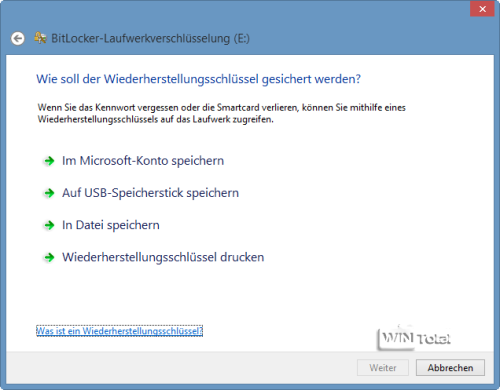

BitLocker définit un mot de passe de récupération unique à chaque chiffrement, avec 4 possibilités de conservation. Si vous oubliez votre mot de passe BitLocker, vous pouvez utiliser le mot de passe de récupération dans la console de récupération BitLocker pour déverrouiller le cryptage.

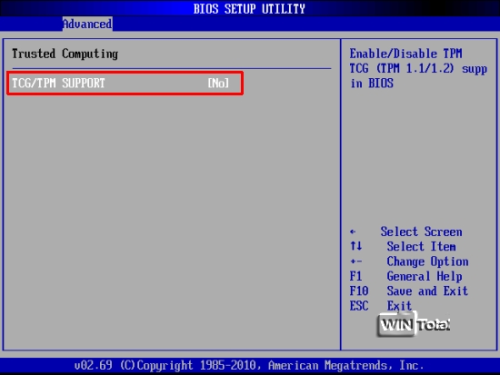

BitLocker avec TPM

BitLocker démarre avant le système d’exploitation et accède par défaut au « Trusted Platform Module » (TPM) pour vérifier si le matériel n’a pas été modifié et est donc digne de confiance, ce n’est qu’ensuite que le système d’exploitation démarre avec le login. La condition préalable à son utilisation est que la carte mère de l’ordinateur soit équipée d’une puce TPM. Si vous ne savez pas si votre PC est équipé d’une puce TPM, lancez la console de gestion TPM via « Démarrer – Exécuter » tpm.msc. Si aucun TPM compatible n’a été trouvé, il se peut aussi qu’il n’ait pas été activé dans le BIOS.

Avant d’activer BitLocker sur un ordinateur équipé d’un TPM, le TPM doit être initialisé. Le processus d’initialisation génère un mot de passe du propriétaire du TPM, qui est un mot de passe défini pour le TPM. Toutefois, vous n’avez besoin de ce mot de passe du propriétaire du TPM que pour modifier l’état du TPM, par exemple pour activer ou désactiver le TPM ou pour réinitialiser le verrouillage du TPM. Après le processus d’initialisation, redémarrez l’ordinateur et définissez les paramètres de démarrage du système BitLocker. Vous disposez ici de 4 options pour choisir la manière dont le mot de passe de récupération doit être sauvegardé :

1.) enregistrer dans le compte Microsoft

2.) enregistrer sur une clé USB

3.) enregistrer dans un fichier

et

4.) imprimer la clé de récupération

Vous pouvez cliquer sur les 4 options pour conserver le mot de passe de restauration avant de cliquer sur « Suivant ». Vous bénéficiez ainsi d’une quadruple sécurité (captures d’écran ci-dessous).

Le mot de passe de récupération n’est nécessaire que si le lecteur crypté doit être monté sur un autre ordinateur ou si des modifications sont apportées aux informations de démarrage du système.

La connexion à Windows se fait comme toujours avec votre compte d’utilisateur, car BitLocker interagit automatiquement avec TPM. Pendant ce temps, le système d’exploitation n’est pas crypté. En cours d’utilisation, le chiffrement transparent de BitLocker ne se remarque ni dans l’utilisation des données, ni globalement dans les performances du système.

Avec TPM et PIN

Pour atteindre un niveau de sécurité plus élevé avec le TPM, BitLocker peut être configuré avec un code secret (PIN). Le PIN est un code secret supplémentaire défini par l’utilisateur, qui doit être saisi à chaque démarrage de l’ordinateur et à chaque sortie du mode veille.

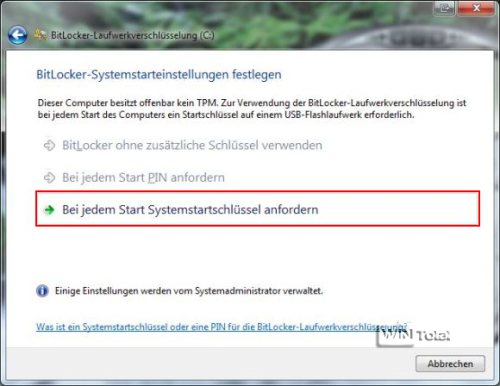

BitLocker sans TPM

Une fois que l’assistant Bitlocker a préparé le lecteur et qu’un redémarrage a été effectué, les paramètres de démarrage du système doivent être définis. Ici, vous avez à nouveau 4 options au choix sur la manière dont le mot de passe de récupération doit être sauvegardé pour être conservé.

Pour démarrer le système d’exploitation crypté, il ne vous reste que la possibilité d’utiliser un fichier de clé sur une clé USB si vous ne disposez pas de TPM. La clé doit alors être insérée à chaque fois que vous vous connectez à Windows, afin que la clé de démarrage du système puisse être identifiée. Le BIOS devrait être en mesure d’accéder en lecture au périphérique USB dès le démarrage du système.

Bitlocker sans puce TPM – Conseil à ce sujet.

Dans les paramètres de démarrage du système, seule l’option« Demander la clé de démarrage du système à chaque démarrage » est disponible pour cette variante.

Si la clé de démarrage du système n’est pas identifiée sur le périphérique USB, vous ne pourrez pas accéder aux données de votre volume crypté. Si la clé USB contenant la clé de démarrage système n’est pas disponible, vous devez saisir le mot de passe de récupération en mode de récupération BitLocker.

Pendant ce temps, le système d’exploitation n’est pas crypté. En cours d’utilisation, le chiffrement transparent de BitLocker ne se remarque ni au niveau de l’utilisation des données ni, globalement, au niveau des performances du système.

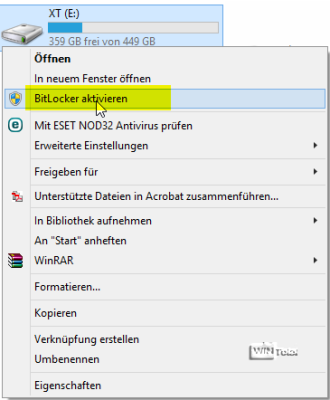

Chiffrer la partition de données avec BitLocker

Il n’y a aucune restriction au chiffrement d’une partition de données ou, plus généralement, de toute partition ne contenant pas le système d’exploitation. Il n’est même pas nécessaire que le disque utilise un système de fichiers particulier. BitLocker crypte NTFS, FAT32, FAT16 ou exFAT. Il suffit d’attribuer un mot de passe sûr. Cliquez sur la partition à droite et allez dans le menu contextuel sur« Activer BitLocker« .

BitLocker vous propose alors 4 options au choix sur la manière de sécuriser le mot de passe de récupération en cas d’oubli de votre mot de passe.

Vous pouvez cliquer sur les 4 options avant de cliquer sur « Suivant ». Vous avez ainsi sauvegardé quatre fois le mot de passe de restauration à conserver.

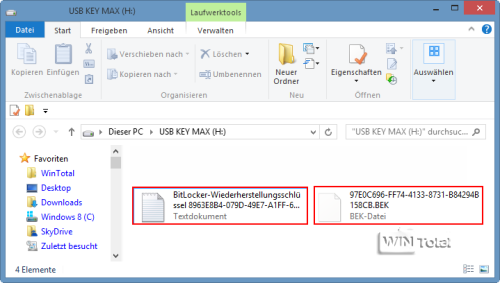

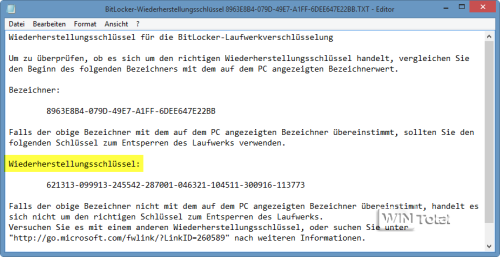

Un fichier TXT et un fichier BEK sont inclus dans la sauvegarde.

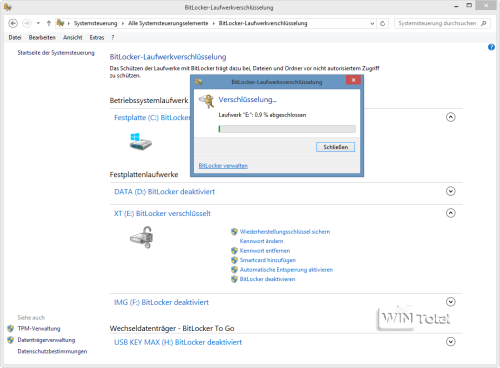

Le fichier TXT contient le numéro d’identifiant et la clé de récupération à 48 chiffres qui sert de mot de passe de récupération, ainsi qu’un lien Microsoft pour plus d’informations. Le fichier BEK est la clé de cryptage BitLocker. Ces fichiers servent de sécurité au cas où vous oublieriez le mot de passe que vous avez donné lors de la configuration de Bitlocker. Le cryptage s’effectue en arrière-plan. Si BitLocker rencontre un problème lié au disque, il interrompt le chiffrement et exécute un checkdisk. Dès que le problème est résolu, le chiffrement reprend.

Vous verrez alors dans le panneau de configuration que le lecteur de données est en train d’être chiffré.

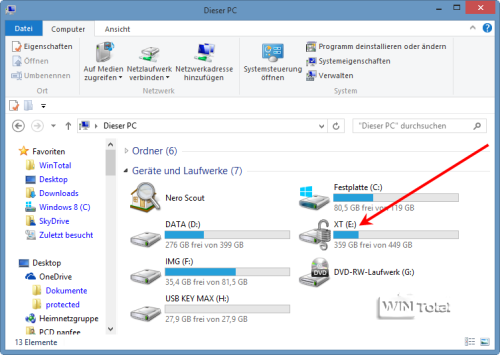

Sous « Ce PC » ou sous « Ordinateur », le lecteur de données est alors marqué d’un cadenas.

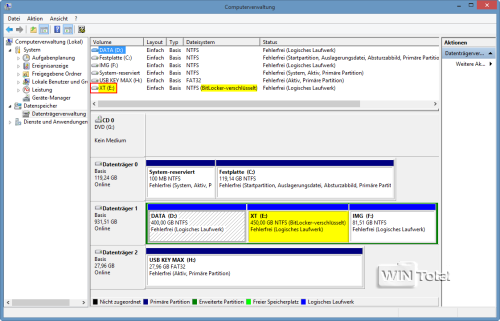

Dans la gestion des disques, vous voyez également le lecteur qui a été chiffré.

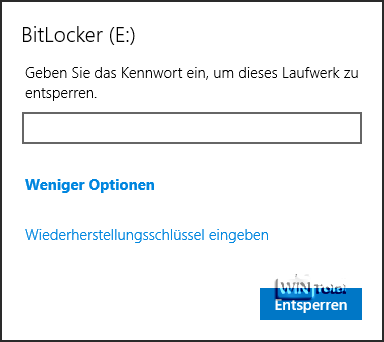

Si vous essayez d’ouvrir le disque, vous serez invité à saisir votre mot de passe. Si vous avez oublié votre mot de passe BitLocker, saisissez sous« Saisir la clé de récupération » la clé de récupération à 48 chiffres que vous trouverez dans le fichier TXT sauvegardé.

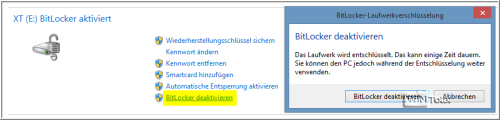

Ce n’est qu’avec les bonnes informations que vous pouvez annuler le cryptage du lecteur dans le panneau de configuration sous « Désactiver BitLocker ».

Réinitialiser le cryptage

Le mot de passe de récupération (clé de récupération) permet de déverrouiller le lecteur de données chiffré ou le système d’exploitation chiffré (avec ou sans TPM). Le mot de passe de récupération se compose de 48 chiffres répartis en huit groupes. Pendant la récupération, ces chiffres doivent être saisis à l’aide des touches de fonction du clavier dans la console de récupération BitLocker.

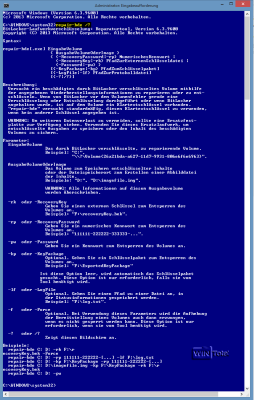

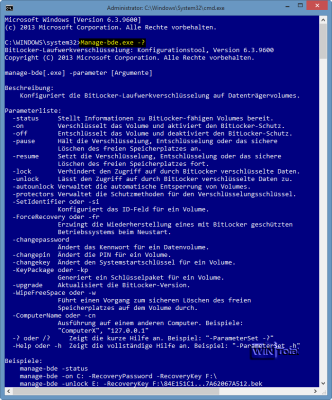

Outil de réparation BitLocker

BitLocker possède même un outil de réparation (Repair-bde.exe) qui peut restaurer les données d’un volume chiffré. Si une erreur dans BitLocker empêche le démarrage de Windows, vous pouvez lancer « Repair-bde » à partir de l’invite de commande de l’environnement de récupération Windows. Pour plus d’informations sur « Repair-bde », utilisez la commande« repair-bde / ? » dans une invite de commande.

Crypter un disque dur virtuel avec BitLocker

Ceux qui possèdent Virtual PC, VMware Player/Workstation, Hyper-V, VirtualBox etc. peuvent protéger leur disque dur virtuel avec BitLocker grâce à l' »outil de configuration du cryptage de disque BitLocker »(manage-bde).

Ultimate ou Enterprise ou Professional (Win8 uniquement) doit être installé dans la VM.

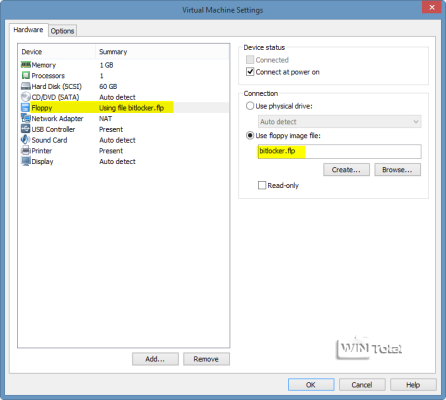

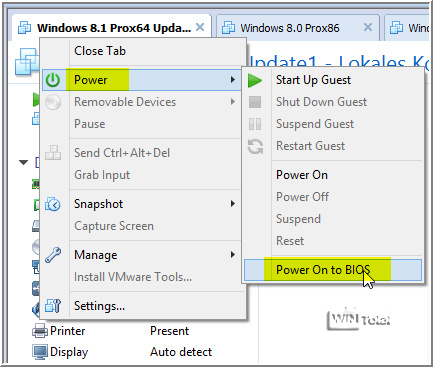

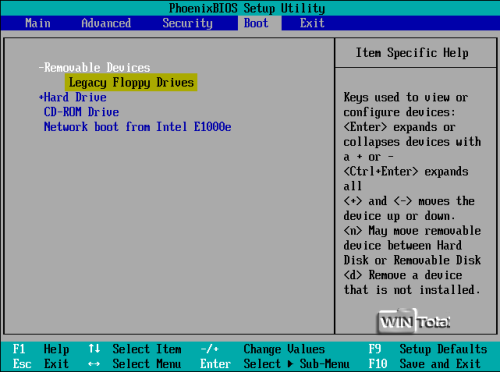

Comme BitLocker ne peut pas accéder à la clé USB insérée au démarrage, cela doit se faire via une disquette « virtuelle » qui permet d’accéder à la clé. Ajoutez une image de disquette à votre VM et utilisez le fichier bitlocker.flp (uniquement) pour VMware Workstation/Player. Sous VMware Workstation, il vous suffit de taper bitlocker.flp sous« Use floppy image file« , puis d’ignorer le message d’erreur après « OK » – bitlocker.flp sera quand même inscrit. Démarrez ensuite dans le BIOS et modifiez l’ordre de démarrage pour que la disquette soit en première position.

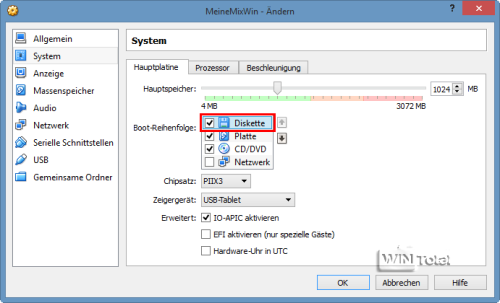

Sous VirtualBox, activez la « disquette » dans les « Paramètres » et placez-la en première position dans l’ordre de démarrage. Il devrait en être de même avec les autres programmes de virtualisation.

Démarrez dans l’environnement virtuel – il ne démarre pas à partir de la disquette, il se peut que vous receviez seulement un message indiquant qu’il n’est pas possible de démarrer à partir de la disquette.

Dans l’environnement virtuel, formatez la disquette virtuelle en FAT, que vous trouverez sous « Ordinateur » ou « Ce PC ». Ensuite, dans l’environnement virtuel, comme décrit dans l’astuce de WinTotal, il faut activer l’option« Autoriser BitLocker sans TPM compatible » dans l’éditeur de stratégies de groupe. Branchez maintenant votre clé USB.

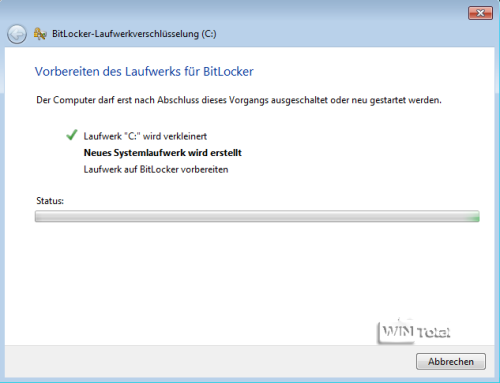

Démarrez ensuite (toujours dans l’environnement virtuel) BitLocker dans le panneau de configuration. Une préparation du lecteur C : apparaît d’abord avec le message« Un nouveau lecteur système est créé à partir de l’espace libre sur le lecteur C :. Le nouveau lecteur ne dispose pas d’une lettre de lecteur« . Après « Suivant », le lecteur « C : » est réduit, un nouveau lecteur système est créé et le lecteur est préparé pour BitLocker.

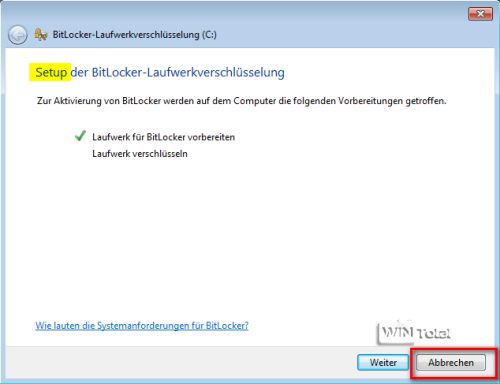

Il s’ensuit un redémarrage dans l’environnement virtuel et le setup BitLocker veut poursuivre le chiffrement. Annulez simplement ici.

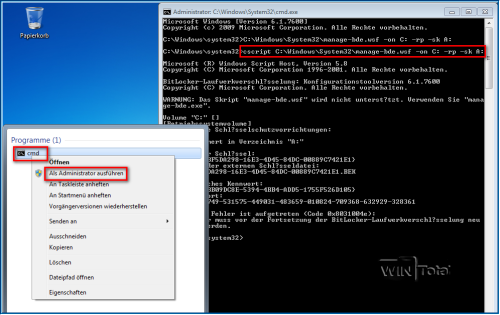

Ouvrez l’invite de commande en tant qu’administrateur et entrez la commande suivante :

cscript c:\Windows\System32\manage-bde.wsf -on C : -rp -sk A :

Il est écrit sur la disquette A :

.......................................................

Volume "C :" [ ]

[Volume du système d'exploitation]

Ajout d'un dispositif de protection par clé :

Enregistré dans le répertoire "A :"

Clé externe :

ID : <xxxxxx-xxxx-xxxx-xxxxxxxx>

Nom du fichier de clé externe :

xxxxxxxx-xxxx-xxxx-xxxxxxxx.BEK

Mot de passe numérique :

ID : <xxxxxx-xxxx-xxxx-xxxxxxxx>.

Mot de passe :

xxxxxx-xxxx-xxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx

.......................................................

Il est désormais possible d’accéder à la clé USB. Sauvegardez les numéros de clé et les mots de passe affichés dans la fenêtre de la ligne de commande en les écrivant d’abord.

Vous recevrez également quelques messages d’erreur dans la fenêtre de commande, car vous avez interrompu l’installation. Mais cela n’a pas d’importance, car BitLocker continue. Le message d’avertissement concernant « manage-bde.wsf » est également normal. BitLocker signale que le cryptage n’est pas encore terminé. Exécutez BitLocker jusqu’à la fin.

Pour le nouveau redémarrage dans l’environnement virtuel, on démarre à partir de la disquette « virtuelle ». Dès que Windows n’a plus besoin de la clé après le démarrage, vous recevez un message correspondant et vous pouvez retirer la clé USB de l’ordinateur. Modifiez à nouveau l’ordre de démarrage. L’environnement virtuel devrait maintenant démarrer à partir dudisque/disque dur. La disquette « virtuelle » n’est alors plus nécessaire pour le démarrage, mais uniquement pour l’accès aux fichiers pour le cryptage. Mais dans ce cas, il faudrait à nouveau modifier l’ordre de démarrage. Vous aurez désormais besoin de la clé USB lorsque vous démarrerez dans l’environnement virtuel, car il est désormais crypté. Démarrez d’abord l’environnement virtuel et branchez ensuite la clé USB.

Branchez la clé USB sur un PC réel et ouvrez son contenu, comparez les indications avec ce qui est écrit pour plus de sécurité.

Vous obtiendrez plus d’informations et de paramètres de l’outil de configuration du chiffrement des lecteurs BitLocker (manage-bde) en appelant la commande à l’invite de commande :

manage-bde.exe – ?

Quels sont les outils de chiffrement recommandés ?

Il existe des solutions de cryptage pour les fichiers et les supports de données comme du sable sur la mer. Ceux qui savent à quel point il est difficile de naviguer anonymement sur Internet, de protéger sa vie privée et de sauvegarder ses données en toute sécurité, savent aussi à quel point il est difficile de trouver de véritables alternatives à TrueCrypt.

Ce n’est pas notre but – nous voulons juste faire quelques recommandations. Aucun de ces outils ne peut faire tout ce que TrueCrypt peut faire, par exemple être exécutable sous Linux ET Mac ET Windows – crypter le système d’exploitation sous Windows ET le décrypter sous Linux ET créer des conteneurs avec « volume caché ».

Les lecteurs stéganographiques sont des coffres-forts de données avec des fichiers normaux mélangés, par exemple avec une image ou une vidéo (fonction de dissimulation). Ils peuvent être visualisés normalement ou chargés en tant que lecteur.

VeraCrypt

Langue : Multilingue

Licence : OpenSource

BS : Windows, Linux, Mac OS X

Cryptage : Mot de passe et AES-256 bits

Particularité : Semblable à TrueCrypt

L’outil le plus proche de TrueCrypt est VeraCrypt. Non seulement les conditions de licence ressemblent à TrueCrypt, mais l’interface utilisateur et les paramètres sont également identiques. Selon le fabricant, VeraCrypt est immunisé contre les attaques par force brute. Dans le domaine des fonctions de hachage, la sécurité a été renforcée par RIPEMD160, SHA-2 et Whirlpool. Avec VeraCrypt, vous pouvez également créer des conteneurs cryptés ou des installations de disques de voyage. L’outil est OpenSource et fonctionne également sous Linux et Mac OS X.

My Lockbox Free Edition

Langue : anglais

Licence : Freeware

BS : Windows

Cryptage : Mot de passe

Particularité : Cacher les dossiers

Le programme permet de créer un dossier et un sous-dossier protégés par un mot de passe, dans lequel tous les contenus à cacher peuvent être placés. Après la configuration, My Lockbox fait également disparaître ce dossier et le chemin d’installation pour tous les utilisateurs (y compris les administrateurs système). Dans l’édition freeware, seul un dossier avec des sous-dossiers peut être crypté.

Masker

Langue : allemand

Licence : Shareware (10 jours d’essai)

BS : Windows

Cryptage : cryptage jusqu’à 448 bits, Cast5, Blowfish, Rijndael, DES, TribleDES, Twofish et Serpent

Particularité : stéganographie

Le programme Masker cache les fichiers et les répertoires dans un fichier porteur et les crypte pour plus de sécurité. Le fichier porteur – par exemple une image, un fichier audio, un programme ou un fichier vidéo – n’est pas affecté par cette action et peut toujours être utilisé. Le fichier porteur ne montre pas que des fichiers y sont cachés. Il reste pleinement fonctionnel. Il est possible de charger des images, d’écouter des sons, d’afficher des vidéos à l’écran et d’exécuter des programmes. Vous pouvez donc, par exemple, dissimuler les documents secrets dans des images et les envoyer en tant que pièces jointes à un e-mail. Des fichiers quelconques ou même des répertoires entiers sont d’abord cryptés, puis cachés dans le fichier porteur d’apparence inoffensive, selon le procédé de la stéganographie.

Axantum AxCrypt

Langue : Multilingue

Licence : OpenSource

BS : Windows

Cryptage : Mot de passe et AES à 128 bits

Particularité : s’intègre dans le menu contextuel

Crypte les données et les dossiers dans le menu contextuel. AxCrypt permet en outre de créer des fichiers auto-décryptés qui permettent à un destinataire d’y accéder sans avoir installé l’outil lui-même.

Sophos Free Encryption

Langue : Français

Licence : freeware pour usage privé

BS : Windows

Cryptage : mot de passe, AES 128 bits et 256 bits

Particularité : s’intègre dans le menu contextuel

Sophos Free Encryption est la version sans licence de l’ancien SafeGuard PrivateCrypto. Sophos Free Encryption s’intègre dans le menu contextuel de Windows et dans le client de messagerie par défaut. Il crypte des fichiers individuels ou des archives entières. Les fichiers peuvent également être cryptés sous forme de paquets et convertis en archives auto-extractibles, ce qui vous permet d’économiser de l’espace disque. Les commandes importantes sont ancrées dans le menu contextuel du bouton droit de la souris.

fideAS file private

Langue : Multilingue

Licence : Freeware

BS : Windows

Cryptage : Mot de passe, AES et RSA

Particularité : cacher les dossiers

Vous n’avez pas besoin de créer un lecteur virtuel supplémentaire pour le coffre-fort de données virtuel, « fideAS file private » surveille les dossiers que vous avez définis ainsi que les fichiers et sous-dossiers qu’ils contiennent de manière entièrement automatique en arrière-plan. Vous ne pouvez accéder à vos données qu’avec la clé de signature et le mot de passe corrects. L’outil utilise les algorithmes de cryptage AES et RSA. « fideAS file private », dans sa version freeware, ne peut crypter que des fichiers et des dossiers individuels, pas des partitions entières.

DiskCryptor

Langue : allemand

Licence : OpenSource

BS : Windows

Cryptage : AES, Twofish et Serpent

Particularité : cacher le système d’exploitation

Avec DiskCryptor, il est possible de crypter la partition système et la partition de démarrage ainsi que de cacher des systèmes d’exploitation entiers. Il est également possible de crypter des CD, des DVD et des lecteurs USB.

Le programme est entièrement compatible avec les chargeurs de démarrage tels que LILO, GRUB, etc. et prend en charge l’accélération AES matérielle. Le cryptage s’effectue alors en mode XTS avec les algorithmes AES, Twofish et Serpent ou une combinaison de ceux-ci.

BoxCryptor Desktop

Langue : allemand

Licence : freeware pour usage privé

BS : Windows, Mac, iOS,

Cryptage : Mot de passe, AES et RSA

Particularité : Cloud, conteneur

Après l’installation, BoxCryptor Desktop crée un dossier ainsi qu’un lecteur virtuel dans lequel peuvent être déposés des fichiers qui sont ensuite cryptés « à la volée » avec un mot de passe défini au préalable. Dropbox, OneDrive, SugarSync, GoogleDrive et d’autres solutions de cloud sont prises en charge. La variante freeware est limitée à une taille de conteneur de 2 Go.

Cryptainer LE

Langue : Multilingue

Licence : Freeware

BS : Windows

Cryptage : cryptage 128 bits, mot de passe

Particularité : Conteneur

Cryptainer LE vous permet de protéger par mot de passe vos fichiers et répertoires sur tous les supports de données, y compris les supports de données amovibles (Flash, CD, DVD, USB, etc.). Vous pouvez facilement glisser-déposer vos fichiers, répertoires, e-mails dans votre coffre-fort à l’aide de la souris. Cryptainer LE crée un conteneur d’une taille allant jusqu’à 100 mégaoctets. Vous pouvez également envoyer des fichiers cryptés par e-mail. Le destinataire a seulement besoin du mot de passe correct pour décrypter le fichier.

ArchiCrypt Live

Langue : Français

Licence : Freeware

BS : Windows

Cryptage : AES en 256 bits, Blowfish

Particularité : Conteneur, stéganographie

ArchiCrypt Live crée des lecteurs virtuels auxquels est attribuée une lettre de lecteur propre et qui peuvent ensuite être adressés comme un disque dur tout à fait normal. Les textes, images, vidéos, musiques et applications sont simplement copiés ou installés sur le disque virtuel. L’outil peut contrôler jusqu’à 3 (dans la version gratuite – jusqu’à 8 dans la version commerciale) de ces lecteurs virtuels en même temps, chaque lecteur pouvant avoir une taille maximale de 2 téraoctets. Ceux qui souhaitent masquer leurs coffres-forts peuvent créer des lecteurs stéganographiques. ArchiCrypt Live mélange par exemple un coffre-fort avec une vidéo, un morceau de musique, une image ou une application Windows. On peut ensuite regarder la vidéo ou l’image normalement, écouter le morceau de musique et utiliser l’application comme d’habitude et la charger également comme lecteur ArchiCrypt Live.

Le programme est proposé en tant que freeware avec des fonctions limitées. Le nombre de lecteurs cryptés est limité à 3 et il est fait référence à la version commerciale. Le cryptage de la partition système n’est pas possible.

ArchiCrypt Live Mobile est un programme gratuit et librement disponible qui permet de charger des lecteurs Live ArchiCrypt basés sur des fichiers. Live Mobile peut charger des disques durs individuels. Pour autant que le lecteur se trouve sur un support réinscriptible, vous pouvez modifier le contenu du lecteur à volonté et le transporter entre différents ordinateurs. Le chargement de partitions live n’est pas pris en charge.

Le programme gratuit ArchiCrypt Live ToGo peut créer des disques compatibles Live jusqu’à 4 Go et les charger sur des ordinateurs sans droits particuliers ni installation. En outre, l’outil peut charger des disques durs en direct via Internet (cloud).

Steganos Safe

Langue : Multilingue

Licence : Shareware (30 jours d’essai)

BS : Windows

Cryptage : Algorithme AES-XEX en 384 bits selon la norme IEEE P1619

Particularité : Conteneur, cryptage Dropbox

Steganos crée des lecteurs virtuels qui peuvent contenir chacun jusqu’à un téraoctet de données. Il peut les stocker sous forme codée sur le disque dur, un lecteur USB externe, un iPod, un smartphone, un appareil photo numérique ou dans le cloud. Le cryptage Dropbox se fait en temps réel. Vos données ne parviennent au cloud que sous forme cryptée et la Dropbox ne synchronise que les fichiers que vous avez également modifiés ou ajoutés. Le logiciel permet de créer autant de coffres-forts de ce type que nécessaire. Le logiciel intègre également le « Steganos Shredder » avec la méthode Gutmann, qui écrase 35 fois l’ancien espace de stockage.

Gpg4win

Langue : allemand

Licence : OpenSource

BS : Windows

Cryptage : OpenPGP, S/MIME (X.509), RSA

Particularité : Kryptosuite GnuPG

Le paquet Gpg4win pour « GNU Privacy Guard for Windows » contient plusieurs composants. Pour le codage des contenus, Gpg4win mise sur la cryptosuite GnuPG à code source libre. Le paquet Gpg4win comprend entre autres l’extension Explorer GpgEX pour le cryptage de fichiers et de dossiers, les gestionnaires de certificats GPA et Kleopatra et un plug-in pour MS Outlook (GpgOL). Le programme a été commandé par l’Office fédéral allemand de la sécurité des technologies de l’information (BSI) et doit fournir aux utilisateurs de Windows un paquet complet pour la protection des données.

PGP Desktop

Langue : Multilingue

Licence : Freeware pour usage privé

BS : Windows, Mac, Linux

Cryptage : OpenPGP RFC 4880, X.509, AES 256 bits, AES 128 bits

Particularité : Paquet PGP composé de 5 outils individuels

Symantec PGP Desktop offre une solution de cryptage flexible et multicouche. Des supports de données complets sont cryptés par PGP, non seulement les disques durs, mais aussi les clés USB et les DVD gravés.

PGP Free se compose de 5 outils individuels :

1.) PGP Keys – créer ses propres clés privées.

2) PGP Desktop E-Mail – pour protéger les données confidentielles dans les e-mails.

3.) PGP Zip – compresse et crypte les messages, les pièces jointes, les fichiers et les répertoires.

4) PGP Viewer – décrypter les messages électroniques ou les pièces jointes.

5) PGP Shred – détruit complètement les fichiers et dossiers indésirables basés sur les disques.

Dans la version complète (licence), il y a 9 outils individuels.

Conclusion

Ceux qui ont utilisé TrueCrypt jusqu’à présent peuvent, à notre avis, continuer à le faire sans risque. Il y a actuellement sur le net de nombreuses réflexions sur la programmation d’un remplacement de TrueCrypt à partir de zéro. Comme le montre notre texte, BitLocker n’est pas une alternative à TrueCrypt, l’orientation de Bitlocker étant fondamentalement différente. Le battage médiatique autour de la disparition de TrueCrypt fait désormais parler d’autres programmes qui offrent souvent des fonctionnalités similaires, mais qui sont loin d’être aussi flexibles que TrueCrypt. Pour le simple cryptage de conteneurs ou le simple cryptage de fichiers sous Windows, il existe toutefois de nombreuses alternatives que nous avons présentées et qui invitent à les essayer.

Source de l’image : Microsoft / créé par NhatPG